Các đại gia công nghệ thông báo họ sẽ giảm hỗ trợ cho các phiên bản TLS lỗi thời vào đầu năm 2020.

Hôm nay Apple , Microsoft và Google đã công bố ý định của họ để không hỗ trợ cho TLS 1.1 và TLS 1.0. Điều này có nghĩa rằng TLS 1.2 sẽ có hiệu quả trở thành mặc định, với các trang web và công ty khuyến khích thêm hỗ trợ cho TLS 1.3 càng sớm càng tốt.

Đây là một thông báo phối hợp của ba đại gia công nghệ và Mozilla. Điều đó có nghĩa là tất cả các trình duyệt chính – Apple Safari, Google Chrome, Mozilla Firefox và Microsoft Edge & Internet Explorer – tất cả sẽ giảm hỗ trợ cho TLS 1.1 và TLS 1.0 vào đầu năm 2020.

![]()

Có thể bạn không biết, TLS là người kế nhiệm thay cho Secure Sockets Layer (SSL). Chúng tôi vẫn sử dụng định nghĩa SSL cho các giao thức bảo mật vì mọi người đã quá quen với từ này, nhưng kể từ năm 1999, chúng tôi đã thực sự sử dụng Transport Layer Secure. Các dấu vết cuối cùng của SSL, phiên bản SSL 3.0, đã không còn được sử dụng bởi những lỗ hổng của nó.

Ngày 19 tháng 1 sẽ đánh dấu kỷ niệm 20 năm TLS 1.0. Chúng tôi hiện đang sử dụng TLS 1.3 . Đối với khung tham chiếu, ngành công nghiệp thẻ thanh toán đã được yêu cầu ngưng hỗ trợ cho TLS 1.0 vào đầu năm nay , trong khi việc dừng hỗ trợ cho TLS 1.1 cũng được khuyến khích mạnh mẽ.

Lý do mà TLS 1.0 và TLS 1.1 được coi là không an toàn là chúng sử dụng các thuật toán và hệ thống mật mã đã lỗi thời, dễ bị tổn thương, chẳng hạn như SHA-1 và MD5. Họ cũng thiếu các tính năng hiện đại như bí mật chuyển tiếp hoàn hảo và dễ bị tấn công hạ cấp.

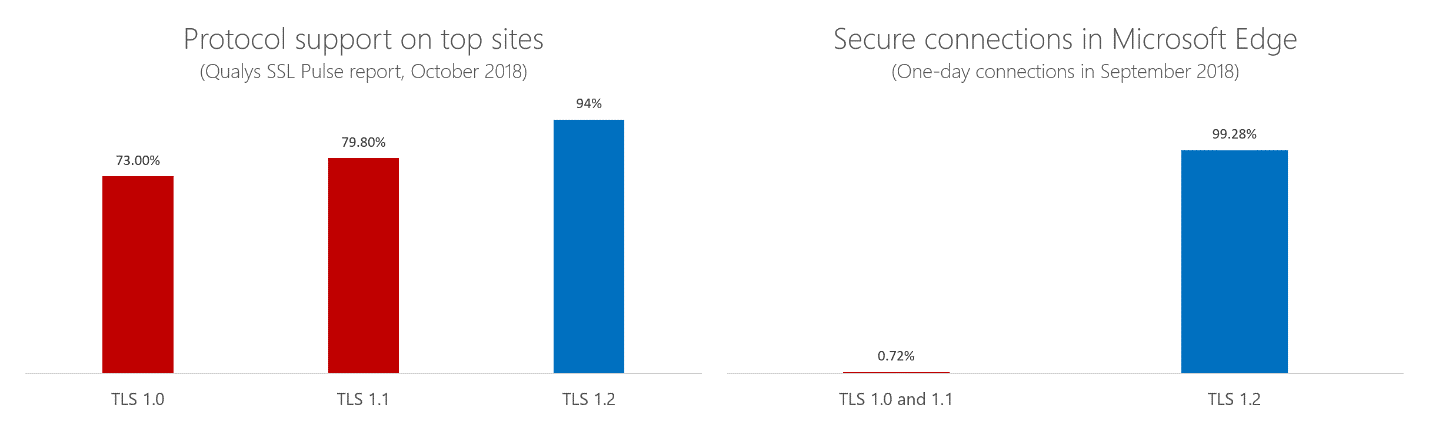

Apple, Google và Microsoft đều tuyên bố rằng điều này có thể sẽ có tác động tối thiểu vì chỉ một phần rất nhỏ các kết nối được thực hiện bằng trình duyệt Safari, Chrome, Edge và Internet Explorer vẫn đang được thực hiện với TLS 1.0 hoặc TLS 1.1.

Đây là bảng do Microsoft cung cấp:

Đây là những gì Apple đã nói về quyết định:

Bây giờ là lúc để thực hiện quá trình chuyển đổi này. Được cấu hình đúng cho tuân thủ Bảo mật Giao thông Vận tải Ứng dụng (ATS) , TLS 1.2 cung cấp sự phù hợp bảo mật cho trang web hiện đại. Nó là tiêu chuẩn trên nền tảng của Apple và chiếm 99,6% các kết nối TLS được tạo từ Safari. TLS 1.0 và 1.1 – có từ năm 1999 – chiếm ít hơn 0,36% tổng số kết nối. Với sự hoàn thành gần đây của TLS 1.3 của IETF vào tháng 8 năm 2018, tỷ lệ các kết nối TLS kế thừa có thể sẽ giảm hơn nữa. TLS 1.2 cũng được yêu cầu cho HTTP / 2 , cung cấp cải tiến hiệu suất đáng kể cho web.

Microsoft cũng có những tuyên bố của mình:

Hai thập kỷ là một thời gian dài cho một công nghệ bảo mật không bị thay đổi. Mặc dù chúng tôi biết các lỗ hổng không gây ra vấn đề đáng kể với cập nhật việc triển khai TLS 1.0 và TLS 1.1 của chúng tôi, thì các triển khai bên thứ ba dễ bị tổn thương vẫn tồn tại. Chuyển sang phiên bản mới hơn giúp đảm bảo Web an toàn hơn cho mọi người. Ngoài ra, chúng tôi dự kiến IETF sẽ chính thức ngừng sử dụng TLS 1.0 và 1.1 vào cuối năm nay, tại thời điểm này các lỗ hổng giao thức điểm trong các phiên bản này sẽ không còn được IETF giải quyết nữa.

Và bài đăng của Google cũng nói rõ những suy nghĩ cảu bạn:

Nhằm phù hợp với các tiêu chuẩn ngành này, Google Chrome sẽ ngừng sử dụng TLS 1.0 và TLS 1.1 trong Chrome 72. Các trang web sử dụng các phiên bản này sẽ bắt đầu thấy cảnh báo không dùng nữa trong bảng điều khiển DevTools trong bản phát hành đó. TLS 1.0 và 1.1 sẽ bị tắt hoàn toàn trong Chrome 81. Điều này sẽ ảnh hưởng đến người dùng trên kênh phát hành sớm bắt đầu từ tháng 1 năm 2020.

Điều này có ý nghĩa gì với bạn?

Đối với đại đa số các doanh nghiệp và tổ chức, đây không phải là vấn đề. TLS 1.2 đã trở thành tiêu chuẩn trong một thời gian (10 năm) nên sẽ không có vấn đề gì khi thêm hỗ trợ cho phiên bản mới nhiều như tắt hỗ trợ cho phiên bản cũ. Bởi vì trong khi cộng đồng trình duyệt đang giảm hỗ trợ về phía họ, việc duy trì hỗ trợ cho phía máy chủ có thể khiến bạn mở để khai thác như các cuộc tấn công hạ cấp.

Nói chung việc triển khai TLS của bạn nên:

- Hỗ trợ TLS 1.2 ( và tốt nhất là TLS 1.3 )

- Sử dụng mật mã dựa trên EDCHE và AEAD (Google khuyên: “Bộ mã hóa dựa trên AEAD là các bộ mã hóa sử dụng AES-GCM hoặc ChaCha20-Poly1305. ECDHE_RSA_WITH_AES_128_GCM_SHA256 là tùy chọn được đề xuất cho hầu hết các trang web.”)

- Sử dụng thuật toán băm SHA-2

Bạn nên cố gắng hết sức để tiến tới TLS 1.3, thẳng thắn. TLS 1.3 đã dành một thời gian dài trên bảng vẽ, nhưng vì lý do chính đáng . Nó bị tước đi một số thuật toán và mật mã đã được tìm thấy dễ bị tổn thương hoặc có thể sớm được trong khi tinh chỉnh cái bắt tay xuống một chuyến đi vòng duy nhất.