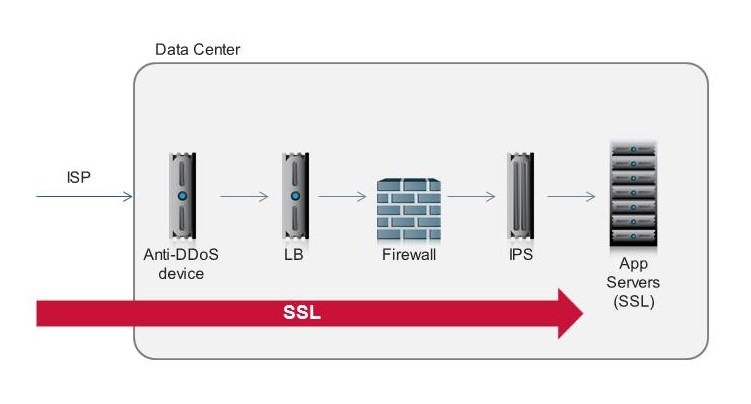

Các cuộc tấn công DDoS hiện nay xảy ra hàng ngày ở nhiều nơi trên thế giới. Khi phân tích các cuộc tấn công DDoS thì đây là một cuộc tấn công từ chối dịch vụ phân tán khi nhiều hệ thống làm tràn băng thông hoặc tài nguyên của một hệ thống mục tiêu. Về cơ bản, bạn sẽ có được cụm máy tính để gửi một loạt các lưu lượng truy cập đến một máy chủ cho đến khi nó không thể tiếp nhận được dịch vụ nữa và bị crash. Flood SSL là một cuộc tấn công tương tự như vậy.

Nhưng trước khi đi sâu vào tìm hiều về Flood SSL, có một đôi điều cần nhắc đến. Cụ thể, Transmission Control Protocol, là lớp kết nối đầu tiên. Chúng tôi sẽ không đi quá sâu vào khía cạnh kỹ thuật của việc tấn công, nhưng các cuộc tấn công lũ TCP đã xảy ra trong nhiều năm và có thể sẽ tiếp tục tồn tại do thực tế là việc phát hiện và giảm nhẹ DDoS chủ yếu là phản ứng – chứ không chủ động. Bởi bạn chỉ có thể biết được hệ thống bị tấn công khi nhìn thấy dòng chữ này:

504 Gateway Timeout Error

Các nhà cung cấp đang ngày càng nhanh nhạy hơn về khả năng phát hiện các cuộc tấn công bằng TCP. Và đến lượt – sau tất cả, đây là một trò chơi của mèo và chuột – DDoSer cải tiến kĩ thuật và tấn công các lớp khác.

Cụ thể ở đây chính là lớp SSL / TLS.

Flood SSL là gì?

Flood SSL hay còn gọi là Renegotiation SSL attack (tấn công đàm phán SSL) tận dụng việc vận hành kết nối TLS an toàn ở phía máy chủ. Nó sẽ gửi một lượng lớn dữ liệu rác đến máy chủ và liên tục yêu cầu xem xét lại kết nối, do đó làm tài nguyên của máy chủ vượt quá giới hạn của nó và làm cho nó ngoại tuyến.

Để rõ hơn về cách tấn công trên mọi người có thể tìm hiểu về botnet PushDo, bot này nhắm mục tiêu việc bắt tay SSL / TLS bằng cách làm quá tải máy chủ SSL bằng đẩy nhiều dữ liệu rác nhằm gây tràn dữ liệu.

Một trường hợp khác của một cuộc tấn công gây tràn phổ biến thông qua SSL là công cụ THC-SSL-DOS được định vị ban đầu là do “lỗi” trong giao thức SSL. Công cụ THC-SSL-DOS sử dụng cách tái đàm phán phương pháp mã hoá được sử dụng cho kết nối. Ngay sau khi kết nối thành công, công cụ này sẽ đàm phán lại với máy chủ để sử dụng một phương pháp mã hóa mới, yêu cầu máy chủ làm mới lại yêu cầu.

F5 đã tìm ra cách để đối phó với loại tấn công thứ hai này bằng cách đơn giản bỏ qua bất kỳ kết nối nào yêu cầu đàm phán lại nhiều lần trong một thời gian cố định. Cách này khiến kẻ tấn công nghĩ rằng cuộc tấn công vẫn đang hoạt động khi thực tế các yêu cầu đã bị bỏ qua.

Mặc dù chúng tôi chỉ bao gồm hai trường hợp gây tràn nhắm mục tiêu đến SSL, nhưng ngày càng có nhiều người bị tấn công. Đáng buồn thay, tuy tốc độ phát triển rất nhanh chóng của Internet-thiết bị và phần mềm nhưng vẫn chưa có cách chặn triệt để các cuộc tấn công DDoS. Ngay cả các nhà cung cấp lớn với trang thiết bị và phần mềm mới nhất và lớn nhất cũng là nạn nhân của các cuộc tấn công DDoS hàng ngày.

Tốt nhất là chuẩn bị để giảm nhẹ và có một kế hoạch hành động ngăn chặn truy cập chỉ trong vài phút thay vì chờ cuộc tấn công dừng lại.