Điều gì có thể tồi tệ hơn thế này, nếu phần mềm có nghĩa là bảo vệ các thiết bị của bạn để lại các cửa sổ mở cho tin tặc hoặc biến thành phần mềm độc hại?

Các nhà nghiên cứu hôm nay tiết lộ rằng một ứng dụng bảo mật được cài đặt sẵn trên hơn 150 triệu thiết bị được sản xuất bởi Xiaomi, công ty điện thoại thông minh lớn thứ 4 và lớn nhất thế giới của Trung Quốc, đã phải chịu nhiều vấn đề có thể cho phép tin tặc từ xa thỏa hiệp với điện thoại thông minh Xiaomi.

Theo CheckPoint, các vấn đề được báo cáo nằm trong một trong những ứng dụng được cài đặt sẵn có tên Guard Carrier , một ứng dụng bảo mật được phát triển bởi Xiaomi bao gồm ba chương trình chống vi-rút khác nhau được đóng gói bên trong nó, cho phép người dùng lựa chọn giữa Avast, AVL và Tencent.

Vì Guard Provider đã được thiết kế để cung cấp nhiều chương trình của bên thứ 3 trong một ứng dụng, nên nó sử dụng một số Bộ phát triển phần mềm (SDK), theo các nhà nghiên cứu không phải là ý tưởng hay vì dữ liệu của một SDK không thể tách biệt và mọi vấn đề trong một trong số họ có thể thỏa hiệp sự bảo vệ được cung cấp bởi những người khác.

“Những nhược điểm tiềm ẩn trong việc sử dụng một số SDK trong cùng một ứng dụng nằm ở chỗ tất cả chúng đều chia sẻ bối cảnh và quyền của ứng dụng”, công ty bảo mật nói.“Mặc dù các lỗi nhỏ trong mỗi SDK riêng lẻ thường có thể là một vấn đề độc lập, nhưng khi nhiều SDK được triển khai trong cùng một ứng dụng, có khả năng các lỗ hổng nghiêm trọng hơn sẽ không còn xa nữa.”

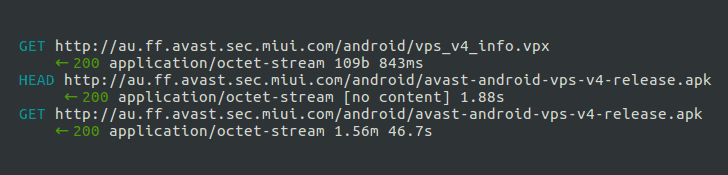

Hóa ra trước khi nhận được bản vá mới nhất, Guard Carrier đã tải xuống các bản cập nhật chữ ký chống vi-rút thông qua kết nối HTTP không bảo mật, cho phép kẻ tấn công trung gian ngồi trên mạng WiFi mở để chặn kết nối mạng của thiết bị của bạn và đẩy các bản cập nhật độc hại.

“Sau khi kết nối với cùng một mạng Wi-Fi như nạn nhân – giả sử, ở những nơi công cộng, ví dụ như tại nhà hàng, quán cà phê hoặc trung tâm thương mại – kẻ tấn công sẽ có thể truy cập vào hình ảnh, video và dữ liệu nhạy cảm khác của chủ sở hữu điện thoại, hoặc tiêm phần mềm độc hại, “Checkpoint nói với The Hacker News.

Tuy nhiên, kịch bản tấn công thực tế không đơn giản như vậy.

Theo giải thích của Checkpoint, các nhà nghiên cứu đã thực hiện thành công việc thực thi mã từ xa trên thiết bị Xiaomi được nhắm mục tiêu sau khi khai thác bốn vấn đề riêng biệt trong hai SDK khác nhau có sẵn trong ứng dụng.

Cuộc tấn công về cơ bản đã thúc đẩy việc sử dụng kết nối HTTP không bảo mật, lỗ hổng truyền tải đường dẫn và thiếu xác minh chữ ký số trong khi tải xuống và cài đặt bản cập nhật chống vi-rút trên thiết bị.

“Hoàn toàn dễ hiểu khi người dùng sẽ đặt niềm tin vào các ứng dụng được cài đặt sẵn của các nhà sản xuất điện thoại thông minh, đặc biệt là khi các ứng dụng đó tuyên bố bảo vệ chính điện thoại”, hãng này nói.Check Point đã báo cáo các vấn đề cho công ty và xác nhận rằng Xiaomi hiện đã khắc phục các sự cố trong phiên bản mới nhất của ứng dụng Guard Carrier.

Vì vậy, nếu bạn sở hữu điện thoại thông minh Xiaomi, bạn nên đảm bảo phần mềm bảo mật của mình được cập nhật.

(Theo thehackernews)