Người dùng cuối, người bán lại và khách hàng doanh nghiệp không cần thực hiện bất kỳ hành động nào về tính minh bạch của chứng chỉ.

Một trong những câu hỏi phổ biến nhất mà chúng tôi nhận được về tất cả các thông báo về Tính minh bạch của chứng chỉ (Certificate Transparency – CT) là: “Tôi cần làm gì để tuân thủ CT?”

Nếu bạn không phải là Tổ chức phát hành chứng chỉ (Certificate Authority -CA), câu trả lời là: không phải làm gì.

Bên chịu trách nhiệm đăng nhập chứng chỉ là Cơ quan cấp chứng chỉ phát hành. Và khi bạn nghĩ về nó, điều đó cũng có ý nghĩa nhất. CA phải xử lý việc xác nhận và cấp chứng chỉ trên PKI của chính nó, nó có quyền lợi lớn nhất trong việc đảm bảo rằng chứng chỉ được các trình duyệt tin cậy. Xét cho cùng, không có sự gian lận nào lại qua mặt được Google và Mozilla.

Tính minh bạch của chứng chỉ hoạt động như thế nào?

Để giúp bạn hiểu rõ hơn lý do tại sao bạn không cần phải lo lắng về Tính minh bạch của chứng chỉ trừ khi bạn là Tổ chức phát hành chứng chỉ, hãy xem cách hoạt động của nó:

- Quá trình này bắt đầu khi CA tạo “pre-certificate”. Chứng chỉ này chứa tất cả thông tin sẽ được đưa vào chứng chỉ SSL. Nó được gửi đến máy chủ nhật ký CT tương ứng của CA ngay từ đầu của quá trình.

- Máy chủ nhật ký CT phản hồi pre-certificate bằng cách trả lại Dấu thời gian chứng chỉ đã ký (Signed Certificate Timestamp – SCT). SCT về cơ bản là một yêu cầu kết nối được mã hóa để đăng nhập chứng chỉ trong vòng 24 giờ sau khi nhận được. Điều này được gọi là độ trễ tối đa kết hợp (MMD).

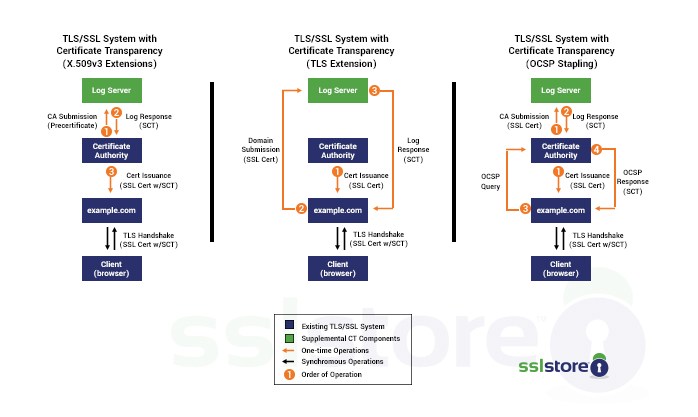

- CA lấy SCT và thêm nó vào phần thân của chứng chỉ SSL khi nó được phát hành. SCT đó cung cấp tín hiệu cho các trình duyệt rằng chứng chỉ được đính kèm của nó được xuất bản trên nhật ký CT. SCT có thể được cung cấp ba cách: thông qua phần mở rộng X509v3, phần mở rộng TLS hoặc OCSP Stapling (xem hình bên dưới).

Vì mục đích bảo mật tốt hơn, một số trình duyệt ( ví dụ như Safari của Apple ) sẽ yêu cầu SCT từ nhiều nhật ký CT để được tin cậy. Điều này chỉ có nghĩa là CA cấp chứng chỉ phải gửi các chứng chỉ trước cho nhiều nhật ký CT. Vì vậy, ví dụ, DigiCert có thể đăng nhập một chứng chỉ nó phát hành trên máy chủ CT của chính nó, và sau đó nó cũng có thể gửi các giấy chứng nhận trước cho Apple và Google để đưa vào nhật ký của họ.

Các CA là những người duy nhất được yêu cầu thực hiện việc ghi nhật ký?

Cho tất cả các ý định và mục đích chỉ có hai cách để đăng nhập một chứng chỉ nếu chúng ta đang trung thực. Cách khác là sử dụng trình thu thập dữ liệu web, có thể xem chứng chỉ và báo cáo chúng trở lại nhật ký. Vấn đề là trình thu thập thông tin không thể xem mọi thứ trên web để bạn không bao giờ có được bức tranh hoàn chỉnh.

Tính minh bạch của chứng chỉ từ lâu đã là sáng kiến của Google và với toàn bộ Internet chuyển sang HTTPS, việc đẩy mạnh hệ thống yêu cầu trách nhiệm giải trình CA càng cao, đặc biệt là trong một số vấn đề đã xảy ra trong vài năm qua Các CA như WoSign và StartCom tạo ra những sai lầm nghiêm trọng. Tính minh bạch của chứng chỉ cung cấp mức giám sát lớn hơn, giúp dễ dàng phát hiện các trường hợp phát hành sai và thu hồi chúng hơn.

Một trong những vấn đề lớn nhất đối với ngành SSL hiện nay là thiếu cơ chế thu hồi đáng tin cậy. Tính minh bạch của chứng chỉ không khắc phục điều đó hoàn toàn, nhưng chắc chắn đó là một bước đi đúng hướng.