Một nhà nghiên cứu về an ninh mạng gần đây đã công bố chi tiết và bằng chứng về khái niệm về lỗ hổng zero-day chưa từng có trong phpMyAdmin – một trong những ứng dụng phổ biến nhất để quản lý cơ sở dữ liệu MySQL và MariaDB.

phpMyAdmin là một công cụ quản trị nguồn mở và miễn phí cho MySQL và MariaDB được sử dụng rộng rãi để quản lý cơ sở dữ liệu cho các trang web được tạo bằng WordPress, Joomla và nhiều nền tảng quản lý nội dung khác.

Được phát hiện bởi nhà nghiên cứu bảo mật và pentester Manuel Garcia Cardenas , lỗ hổng bảo mật là lỗ hổng giả mạo yêu cầu chéo trang web, còn được gọi là XSRF, một cuộc tấn công nổi tiếng trong đó kẻ tấn công lừa người dùng xác thực để thực hiện một hành động không mong muốn.

Được xác định là CVE-2019-12922 , lỗ hổng đã được xếp hạng trung bình vì phạm vi giới hạn của nó chỉ cho phép kẻ tấn công xóa bất kỳ máy chủ nào trong trang Cài đặt của nạn nhân phpMyAdmin bằng cách kích hoạt tấn công CSRF.

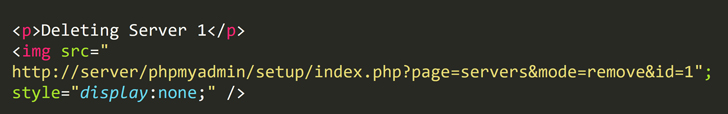

Tất cả những gì kẻ tấn công cần làm là gửi một URL được tạo cho các quản trị viên web được nhắm mục tiêu, những người đã đăng nhập vào bảng điều khiển phpMyAdmin của họ trên cùng một trình duyệt, lừa họ vô tình xóa (DROP) toàn bộ máy chủ bằng cách nhấp vào nó.

“Kẻ tấn công có thể dễ dàng tạo ra một siêu liên kết giả mạo có chứa yêu cầu muốn thực hiện thay mặt người dùng, bằng cách này có thể thực hiện một cuộc tấn công CSRF do sử dụng sai phương thức HTTP”, Cardenas giải thích trong một bài đăng gửi thư Tiết lộ đầy đủ danh sách.

Lỗ hổng không đáng kể để khai thác vì ngoài việc biết URL của máy chủ được nhắm mục tiêu, kẻ tấn công không cần biết tên của máy chủ cơ sở dữ liệu mà anh ta muốn bỏ.

Bằng chứng về mã khai thác

Lỗ hổng ảnh hưởng đến các phiên bản phpMyAdmin lên đến và bao gồm 4.9.0.1, đây là phiên bản mới nhất của phần mềm tại thời điểm viết.

Lỗ hổng bảo mật cũng nằm trong phpMyAdmin 5.0.0-alpha1, được phát hành vào tháng 7 năm 2019, Cardenas nói với The Hacker News.

Cardenas đã phát hiện ra lỗ hổng này trở lại vào tháng 6 năm 2019, và cũng có trách nhiệm báo cáo nó cho những người bảo trì dự án.

Tuy nhiên, sau khi các nhà bảo trì phpmyAdmin không thể vá lỗ hổng trong vòng 90 ngày kể từ khi được thông báo, nhà nghiên cứu đã quyết định công bố các chi tiết về lỗ hổng và PoC cho công chúng vào ngày 13 tháng 9.

Để giải quyết lỗ hổng này, Cardenas khuyến nghị “thực hiện trong mỗi cuộc gọi xác thực biến số mã thông báo, như đã thực hiện trong các yêu cầu phpMyAdmin khác”, như một giải pháp.

Cho đến khi các nhà bảo trì vá lỗ hổng, quản trị viên trang web và nhà cung cấp dịch vụ hosting được khuyến nghị cao để tránh nhấp vào bất kỳ liên kết đáng ngờ nào.

(The Hackernews)