Các nhà nghiên cứu bảo mật đã phát hiện ra một chiến dịch botnet tinh vi theo dạng brute-forcing đang tấn công hơn 1,5 triệu máy chủ Windows RDP công khai trên Internet.

Được đặt tên là GoldBrute , sơ đồ botnet đã được thiết kế theo cách leo thang dần dần bằng cách thêm mọi hệ thống bị bẻ khóa mới vào mạng của nó, buộc chúng phải tìm thêm các máy chủ RDP mới có sẵn và sau đó kết hợp chúng.

Để dò theo radar của các công cụ bảo mật và các nhà phân tích phần mềm độc hại, những kẻ tấn công đằng sau chiến dịch này ra lệnh cho mỗi máy bị nhiễm phải nhắm mục tiêu hàng triệu máy chủ với một tập hợp tên người dùng và mật khẩu duy nhất để máy chủ được nhắm mục tiêu nhận được các nỗ lực vũ phu từ các địa chỉ IP khác nhau.

Chiến dịch, được phát hiện bởi Renato Marinho tại Morphus Labs, hoạt động như thể hiện trong hình ảnh minh họa, và modus operandi của nó đã được giải thích trong các bước sau:

Bước 1 – Sau khi bắt buộc thành công một máy chủ RDP, kẻ tấn công cài đặt phần mềm độc hại botB GoldBrute dựa trên JAVA trên máy.

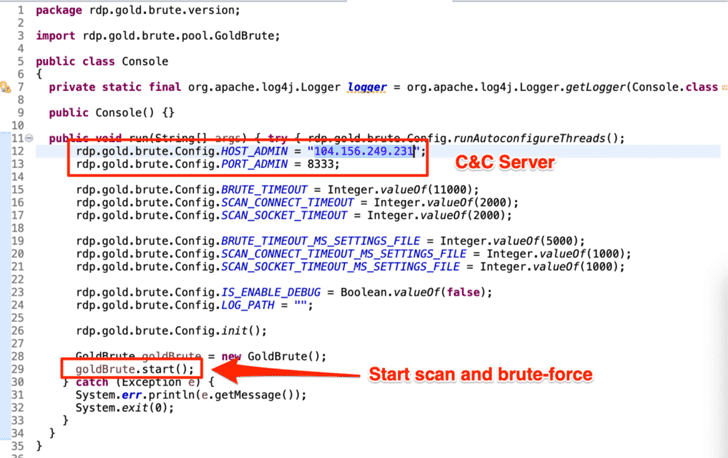

Bước 2 – Để kiểm soát các máy bị nhiễm, kẻ tấn công sử dụng máy chủ chỉ huy và kiểm soát tập trung, cố định để trao đổi các lệnh và dữ liệu qua kết nối WebSocket được mã hóa AES.

Bước 3 và 4 – Mỗi máy bị nhiễm sau đó nhận nhiệm vụ đầu tiên là quét và báo cáo lại danh sách ít nhất 80 máy chủ RDP mới có thể truy cập công khai có thể bị ép buộc.

Bước 5 và 6 – Kẻ tấn công sau đó gán cho mỗi máy bị nhiễm với một nhóm kết hợp tên người dùng và mật khẩu duy nhất làm nhiệm vụ thứ hai, buộc chúng phải cố gắng chống lại danh sách các mục tiêu RDP mà hệ thống bị nhiễm liên tục nhận được từ máy chủ C & C.

Bước 7 – Khi thử thành công, máy bị nhiễm báo cáo lại thông tin đăng nhập cho máy chủ C & C.

Tại thời điểm này, không rõ chính xác có bao nhiêu máy chủ RDP đã bị xâm nhập và tham gia vào các cuộc tấn công vũ phu chống lại các máy chủ RDP khác trên Internet.

Tại thời điểm viết bài, một tìm kiếm nhanh của Shodan cho thấy khoảng 2,4 triệu máy chủ Windows RDP có thể được truy cập trên Internet và có lẽ hơn một nửa trong số họ đang nhận được những nỗ lực vũ phu.

Remote Desktop Protocol (RDP) đã đưa ra các tiêu đề gần đây cho hai lỗ hổng bảo mật mới, một trong số đó đã được vá bởi Microsoft và cái còn lại vẫn chưa được vá.

Được đặt tên là BlueKeep , lỗ hổng được vá (CVE-2019-0708) là một lỗ hổng sâu có thể cho phép kẻ tấn công từ xa kiểm soát các máy chủ RDP và nếu bị khai thác thành công, có thể gây ra sự tàn phá trên toàn thế giới, có khả năng tệ hơn nhiều so với những gì WannaCry và NotPetya thích các cuộc tấn công đã làm trong năm 2017.

Các lỗ hổng chưa được vá cư trú trong Windows có thể cho phép kẻ tấn công phía máy khách bỏ qua màn hình khóa trên các phiên máy tính để bàn từ xa (RD).