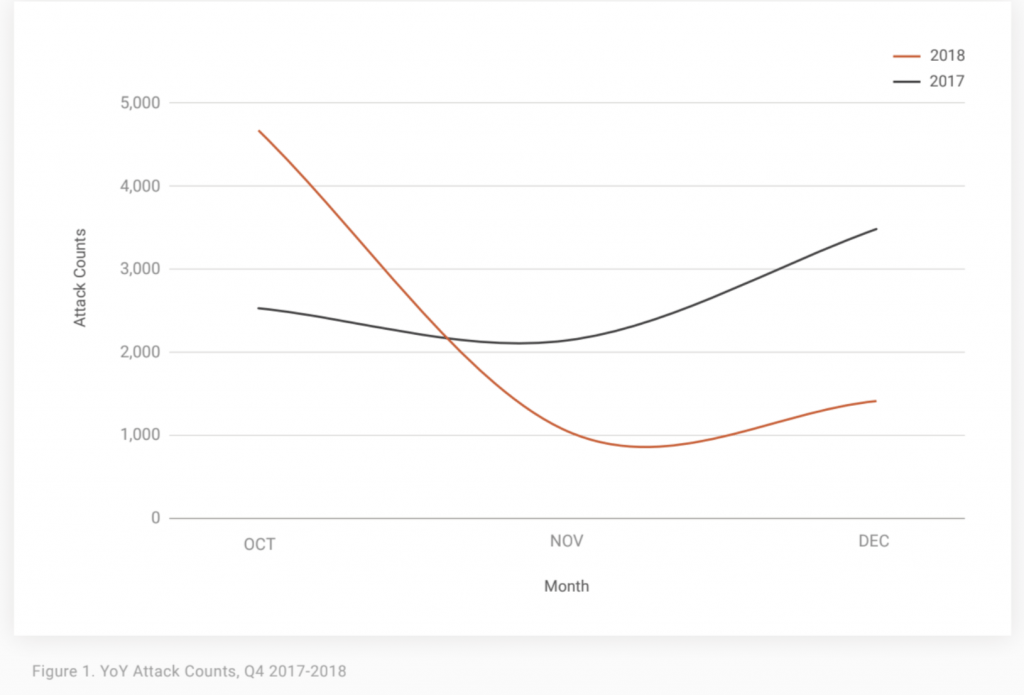

Cuộc đàn áp của FBI trên 15 trang web cho thuê DDoS dường như đã có tác động đến các cuộc tấn công DDoS, kích thước trung bình đã giảm 85% trong quý IV năm 2018, một báo cáo mới cho thấy.

Kích thước trung bình của các cuộc tấn công từ chối dịch vụ phân tán (DDoS) đã giảm đáng kể, giảm 85% trong quý IV năm 2018.

Các nhà nghiên cứu với NexusGuard cho biết trong một báo cáo vào thứ ba được chia sẻ rằng số vụ tấn công DDoS cũng giảm đáng kể, chìm gần 11% trong quý IV năm 2018.

Những sự giảm này xuất phát từ một cuộc đàn áp FBI tháng 12 gần đây về DDoS cho các dịch vụ cho thuê, các nhà nghiên cứu cho biết, đã khiến Bộ Tư pháp lấy 15 tên miền DDoS cho thuê ngoại tuyến.

Sự suy giảm phần lớn là do sự triệt phá thành công của FBI trong số 15 trang web ‘Booter’ lớn được cho là chịu trách nhiệm cho việc tạo ra hơn 200.000 cuộc tấn công DDoS kể từ năm 2014, các nhà nghiên cứu của cho biết trong báo cáo của họ. Sự đàn áp có hiệu quả cao của FBI không chỉ triệt tiêu số lượng các cuộc tấn công YoY, mà cả các kích cỡ tấn công trung bình và tối đa, giảm cả 85,36% và 23,91%, tương ứng.

DDoS cho thuê, được gọi là dịch vụ của Booter, giúp dễ dàng thực hiện các cuộc tấn công DDoS, làm ngập mục tiêu với lưu lượng truy cập internet để áp đảo một trang web hoặc địa chỉ IP và cuối cùng đánh sập nó ngoại tuyến.

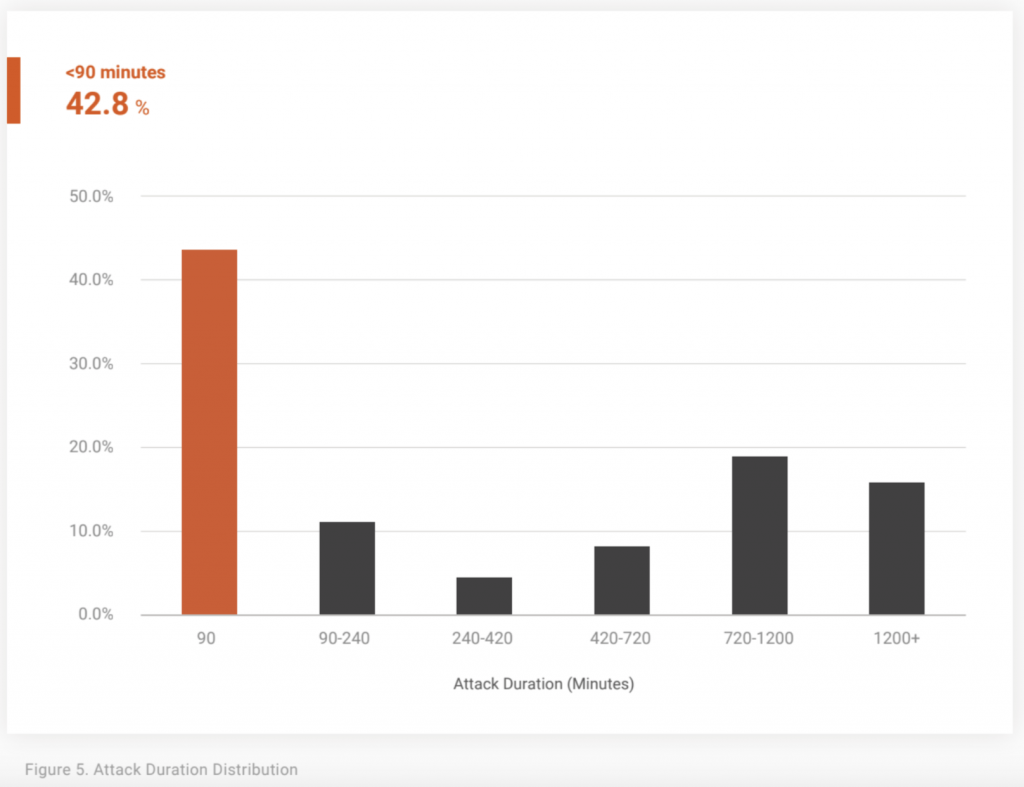

Việc đàn áp các dịch vụ cho thuê DDoS, bao gồm then-boot.com, ragebooter.com, downthem.org và quantumstress.net, đã giảm quy mô trung bình của các cuộc tấn công: Trên thực tế, hơn 90% các cuộc tấn công DDoS được xếp hạng nhỏ hơn một Kích thước Gbps. Thời gian trung bình hàng quý là 452,89 phút, trong khi cuộc tấn công dài nhất kéo dài 18 ngày, 21 giờ và 59 phút, các nhà nghiên cứu cho biết.

Để so sánh, cuộc tấn công DDoS lớn nhất, được ghi nhận vào tháng 3 năm 2018 và nhắm mục tiêu GitHub, đo được 1,3 Tbps lưu lượng duy trì trong tám phút; trong khi botnet Mirai khét tiếng 2016 đạt tối đa 620 Gbps.

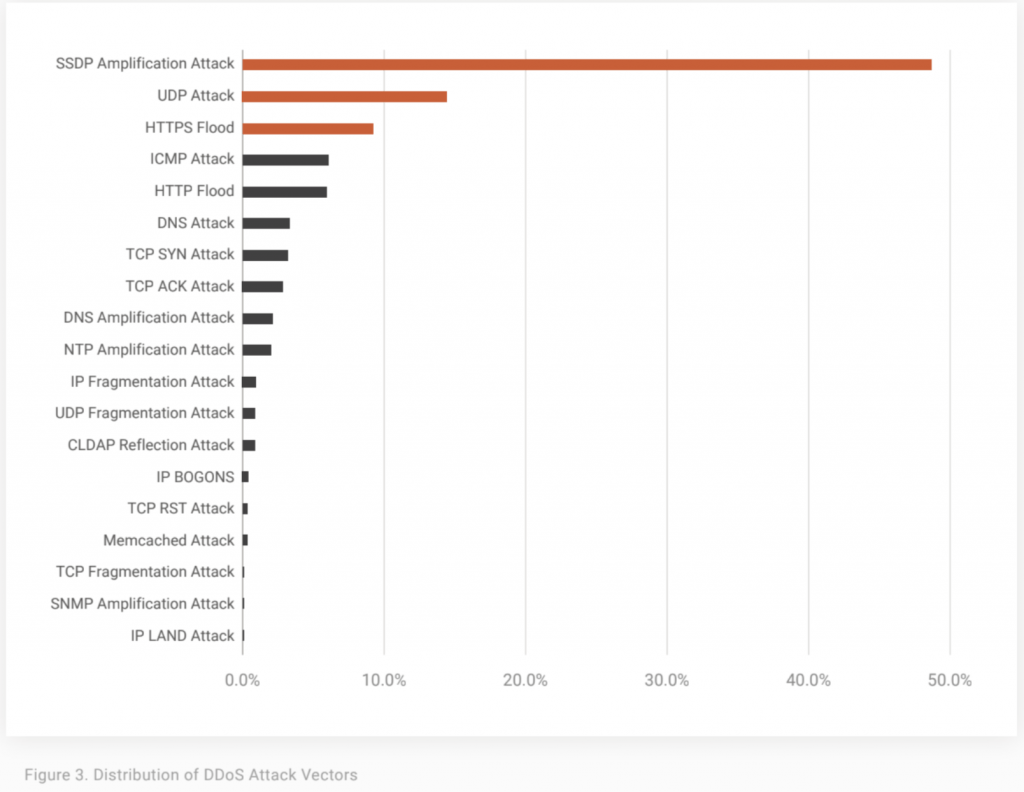

Tấn công khuếch đại SSDP tăng vọt

Các cuộc tấn công khuếch đại SSDP chiếm 48,26% trong số tất cả các phương thức tấn công trong quý IV năm 2018, với các cuộc tấn công UDP ở vị trí thứ hai (14,26%) và các cuộc tấn công HTTPS flood ở ngay phía sau (9,10%).

Các cuộc tấn công thông thường như UDP, TCP SYN và ICMP đã giảm đáng kể trên cơ sở hàng năm, với các phương pháp mới hơn, quỷ quyệt hơn đang vượt qua chúng phổ biến.

Tấn công từ chối dịch vụ (DDoS) của UDP tràn ngập các cổng ngẫu nhiên trên máy chủ được nhắm mục tiêu với các gói IP có chứa các datagram Giao thức gói dữ liệu người dùng (UDP); Các cuộc tấn công TCP SYN DDoS khai thác một phần của bắt tay ba chiều TCP thông thường để tiêu thụ tài nguyên trên máy chủ được nhắm mục tiêu và khiến nó không phản hồi; và các cuộc tấn công Giao thức tin nhắn điều khiển Internet (ICMP) áp đảo một thiết bị được nhắm mục tiêu với các gói yêu cầu tiếng vang ICMP.

Các kiểu tấn công này hiện đang nhường chỗ cho một kiểu tấn công mới và độc hại: Các cuộc tấn công khuếch đại dịch vụ khám phá dịch vụ đơn giản (SSDP), đã tăng một con số khổng lồ lên tới 3.122% mỗi năm.

SSDP là một giao thức dựa trên mạng được sử dụng để quảng cáo và khám phá các dịch vụ mạng; một cuộc tấn công khuếch đại SSDP được phát động qua UDP thông qua các thiết bị Plug and Play phổ biến như máy in, máy ảnh web, bộ định tuyến và máy chủ.

Bất kể loại vectơ tấn công DDoS và bất kỳ sự đàn áp thực thi pháp luật nào trong tương lai, các cuộc tấn công DDoS sẽ chỉ tiếp tục do lỗi của con người và lỗ hổng trong các sản phẩm được kết nối.

Các nhà nghiên cứu cho biết, nguyên nhân sâu xa của botnet bắt nguồn từ các lỗ hổng phần cứng / phần mềm và sự thờ ơ hoặc sơ suất của con người khiến cánh cửa mở ra để phần mềm độc hại xâm nhập và kiểm soát. Về lý thuyết, vá lỗi tất cả các lỗ hổng và nâng cao nhận thức bảo mật trên tất cả các cấp độ của người dùng, theo lý thuyết, là một lối thoát. Nhưng trong thực tế, điều đó nói dễ hơn làm – vì vậy các botnet và dịch vụ cho thuê DDoS không có khả năng biến mất bất cứ lúc nào sớm.