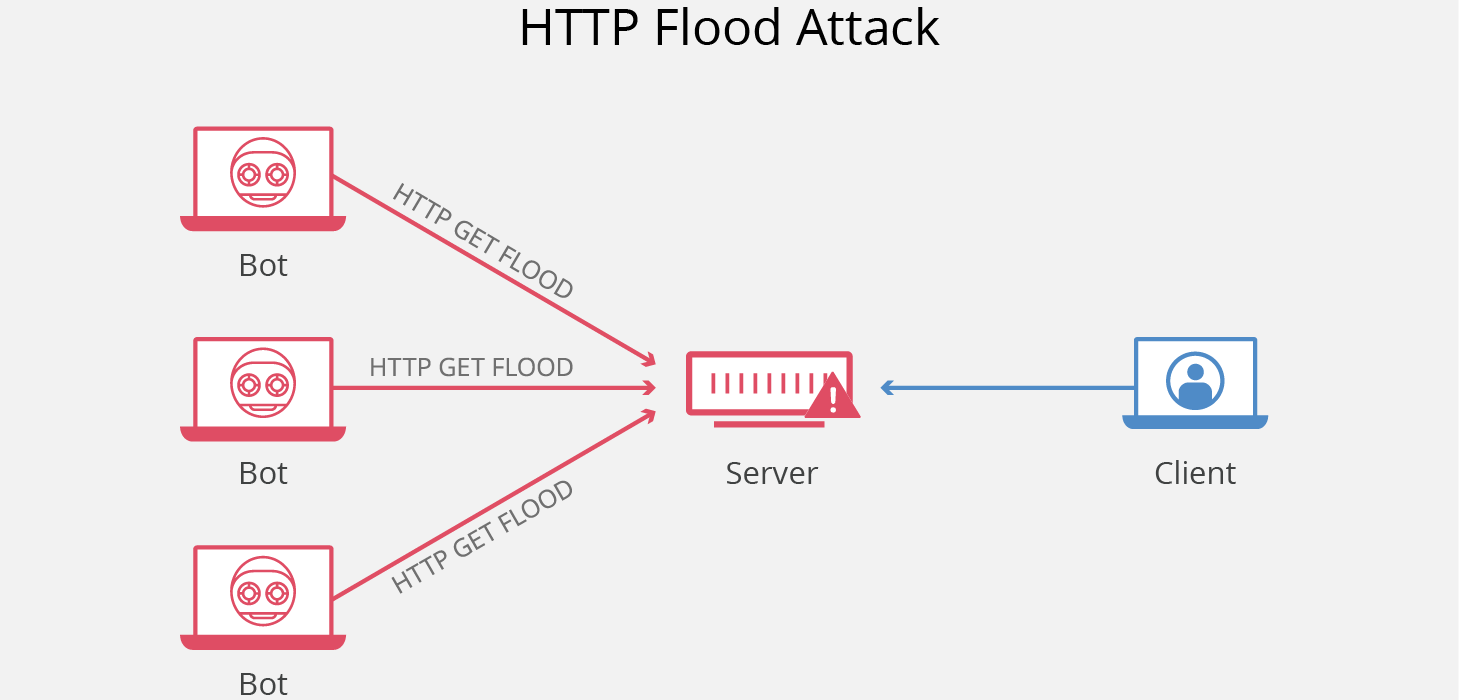

HTTP Flood là một kiểu tấn công từ chối dịch vụ phân tán ( DDoS ) trong đó kẻ tấn công khai thác các yêu cầu HTTP GET hoặc POST có vẻ hợp pháp để tấn công máy chủ web hoặc ứng dụng là gì

Các cuộc tấn công HTTP flood thường sử dụng hoặc tạo ra các botnet để tối đa hóa tác động của cuộc tấn công của họ. Bằng cách sử dụng nhiều thiết bị bị nhiễm phần mềm độc hại, kẻ tấn công có thể tận dụng những nỗ lực của chúng bằng cách tung ra một khối lượng lưu lượng tấn công lớn hơn.

Một cuộc tấn công Lớp 7 tinh vi, HTTP flood không sử dụng các gói không đúng định dạng, các kỹ thuật giả mạo hoặc phản xạ và yêu cầu ít băng thông hơn các cuộc tấn công khác để hạ bệ trang web hoặc máy chủ được nhắm mục tiêu.

Do đó, họ đòi hỏi sự hiểu biết sâu sắc hơn về trang web hoặc ứng dụng được nhắm mục tiêu và mỗi cuộc tấn công phải được chế tạo đặc biệt để có hiệu quả. Điều này làm cho các cuộc tấn công HTTP flood khó phát hiện và ngăn chặn hơn đáng kể.

Cách thức tấn công

Khi một ứng dụng khách HTTP như trình duyệt web, đàm thoại trực tiếp với ứng dụng hoặc máy chủ, nó sẽ gửi một yêu cầu HTTP – thường là một trong hai loại yêu cầu: GET hoặc POST. Yêu cầu GET được sử dụng để truy xuất nội dung tĩnh, tiêu chuẩn như hình ảnh trong khi yêu cầu POST được sử dụng để truy cập các tài nguyên được tạo động.

HTTP flood khổng lồ: 690.000.000 yêu cầu DDoS từ 180.000 botnet IP.

HTTP flood khổng lồ: 690.000.000 yêu cầu DDoS từ 180.000 botnet IP.

Phân biệt hai loại tấn công HTTP:

- Tấn công HTTP GET – trong hình thức tấn công này, nhiều máy tính hoặc thiết bị khác được phối hợp để gửi nhiều yêu cầu cho hình ảnh, tệp hoặc một số tài sản khác từ máy chủ được nhắm mục tiêu. Khi mục tiêu bị ngập trong các yêu cầu và phản hồi đến, việc từ chối dịch vụ sẽ xảy ra đối với các yêu cầu bổ sung từ các nguồn lưu lượng hợp pháp.

- Tấn công POST HTTP – thông thường khi một biểu mẫu được gửi trên một trang web, máy chủ phải xử lý yêu cầu đến và đẩy dữ liệu vào một lớp liên tục, thường là cơ sở dữ liệu. Quá trình xử lý dữ liệu biểu mẫu và chạy các lệnh cơ sở dữ liệu cần thiết tương đối nhiều so với lượng sức mạnh xử lý và băng thông cần thiết để gửi yêu cầu POST. Cuộc tấn công này sử dụng sự chênh lệch về mức tiêu thụ tài nguyên tương đối, bằng cách gửi trực tiếp nhiều yêu cầu bài đến máy chủ được nhắm mục tiêu cho đến khi dung lượng của nó bị bão hòa và xảy ra từ chối dịch vụ.

Cuộc tấn công có hiệu quả nhất khi nó buộc máy chủ hoặc ứng dụng phân bổ tài nguyên tối đa có thể để đáp ứng với từng yêu cầu. Do đó, thủ phạm nói chung sẽ nhằm mục đích làm ngập máy chủ hoặc ứng dụng với nhiều yêu cầu, mỗi yêu cầu càng nhiều xử lý càng tốt.

Vì lý do này, các cuộc tấn công lũ HTTP sử dụng các yêu cầu POST có xu hướng hiệu quả nhất về tài nguyên theo quan điểm của kẻ tấn công; vì các yêu cầu POST có thể bao gồm các tham số kích hoạt xử lý phía máy chủ phức tạp. Mặt khác, các cuộc tấn công dựa trên HTTP GET đơn giản hơn để tạo và có thể mở rộng hiệu quả hơn trong kịch bản botnet .

Cách phòng chống HTTP flood

Các cuộc tấn công HTTP flood rất khó phân biệt với lưu lượng hợp lệ vì chúng sử dụng các yêu cầu URL tiêu chuẩn. Điều này làm cho chúng trở thành một trong những thách thức bảo mật không dễ bị tổn thương tiên tiến nhất hiện nay đối với các máy chủ và ứng dụng. Phát hiện dựa trên tỷ lệ truyền thống là không hiệu quả trong việc phát hiện các cuộc tấn công HTTP flood, vì lưu lượng traffic trong HTTP flood thường nằm dưới ngưỡng phát hiện.

Cơ chế giảm thiểu hiệu quả cao nhất dựa trên sự kết hợp của các phương pháp định hình lưu lượng truy cập, bao gồm xác định địa chỉ IP, theo dõi hoạt động bất thường và sử dụng các thách thức bảo mật tiến bộ (ví dụ: yêu cầu phân tích JavaScript).

Giải pháp bảo vệ ứng dụng web của Imperva dựa trên một công cụ phân loại khách hàng duy nhất để phân tích và phân loại tất cả lưu lượng truy cập trang web đến. Giải pháp chống DDoS này được thiết kế đặc biệt để xác định một cách minh bạch lưu lượng bot độc hại, ngăn chặn tất cả các trận lũ HTTP và các cuộc tấn công DDoS của Lớp ứng dụng (Lớp 7 OSI) khác.