Google đã xóa 500 tiện ích mở rộng độc hại của Chrome khỏi Cửa hàng trực tuyến của mình sau khi họ phát hiện việc chèn quảng cáo độc hại và rút dữ liệu duyệt web của người dùng đến các máy chủ dưới sự kiểm soát của kẻ tấn công.

Các tiện ích mở rộng này là một phần của chiến dịch quảng cáo và gian lận quảng cáo đã hoạt động ít nhất kể từ tháng 1 năm 2019, mặc dù bằng chứng chỉ ra khả năng những kẻ tấn công đứng sau chương trình này có thể đã hoạt động kể từ năm 2017.

Phát hiện này là một phần trong cuộc điều tra chung của nhà nghiên cứu bảo mật Jamila Kaya và Duo Security do Cisco sở hữu, đã khai quật được 70 Tiện ích mở rộng Chrome với hơn 1,7 triệu lượt cài đặt.

Sau khi chia sẻ khám phá riêng tư với Google, công ty đã tiếp tục xác định 430 phần mở rộng trình duyệt có vấn đề hơn, tất cả các phần mở rộng đã bị vô hiệu hóa.

“Sự nổi bật của quảng cáo độc hại như một vectơ tấn công sẽ tiếp tục gia tăng miễn là quảng cáo dựa trên theo dõi vẫn còn phổ biến, và đặc biệt nếu người dùng vẫn đánh giá thấp các cơ chế bảo vệ”, Jacob Rickerd của Kaya và Duo Security cho biết trong báo cáo.

Chiến dịch quảng cáo được che giấu kỹ lưỡng

Sử dụng công cụ đánh giá bảo mật mở rộng Chrome của Duo Security – được gọi là CRXcavator – các nhà nghiên cứu có thể xác định rằng các plugin trình duyệt được vận hành bằng cách kết nối lén lút các máy khách trình duyệt với máy chủ chỉ huy và kiểm soát (C2) do kẻ tấn công kiểm soát. duyệt dữ liệu mà không có kiến thức của người dùng.

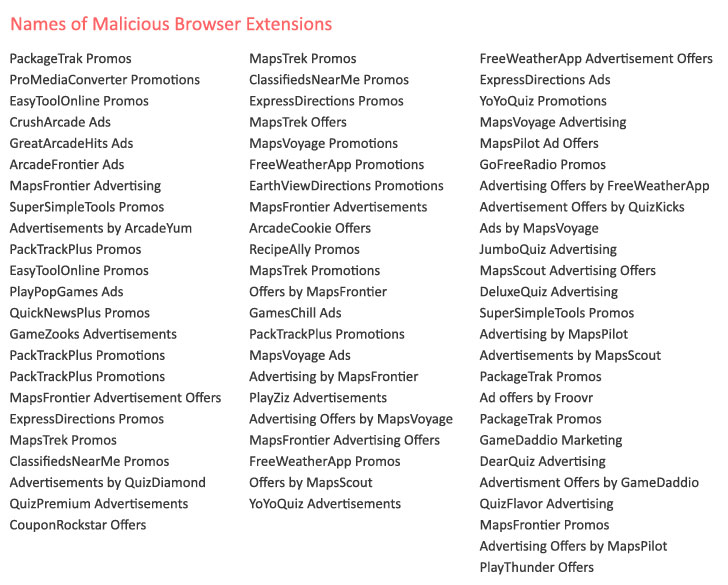

Các tiện ích mở rộng, hoạt động theo chiêu bài quảng cáo và dịch vụ quảng cáo, có mã nguồn gần giống nhau nhưng khác nhau về tên của các chức năng, do đó trốn tránh các cơ chế phát hiện của Cửa hàng Chrome trực tuyến.

Ngoài việc yêu cầu các quyền rộng rãi đã cấp cho các plugin quyền truy cập vào clipboard và tất cả các cookie được lưu trữ cục bộ trong trình duyệt, chúng được kết nối định kỳ với một tên miền có cùng tên với plugin (ví dụ: Mapstrekcom, ArcadeYumcom) để kiểm tra hướng dẫn về việc tự gỡ cài đặt khỏi trình duyệt.

Khi thực hiện liên hệ ban đầu với trang web, các plugin sau đó đã thiết lập liên hệ với một miền C2 được mã hóa cứng – ví dụ: DTSINCEcom – để chờ thêm các lệnh, vị trí để tải lên dữ liệu người dùng và nhận danh sách cập nhật các quảng cáo độc hại và tên miền chuyển hướng, sau đó đã chuyển hướng các phiên duyệt web của người dùng sang hỗn hợp các trang web lừa đảo và hợp pháp.

“Một phần lớn trong số này là các luồng quảng cáo lành tính, dẫn đến các quảng cáo như Macy, Dell hoặc Best Buy”, báo cáo được tìm thấy. “Một số quảng cáo này có thể được coi là hợp pháp; tuy nhiên, 60 đến 70 phần trăm thời gian chuyển hướng xảy ra, các luồng quảng cáo tham chiếu một trang web độc hại.”

Cảnh giác với phần mở rộng trình duyệt ăn cắp dữ liệu

Đây không phải là lần đầu tiên tiện ích mở rộng ăn cắp dữ liệu được phát hiện trên trình duyệt Chrome. Tháng 7 năm ngoái, nhà nghiên cứu bảo mật Sam Jadali và The Washington Post đã phát hiện ra một vụ rò rỉ dữ liệu khổng lồ có tên DataSpii (phát âm là Data Spy) được thực hiện bởi các tiện ích mở rộng của Chrome và Firefox được cài đặt trên nhiều trình duyệt của bốn triệu người dùng.

Các tiện ích bổ sung này đã thu thập hoạt động duyệt web – bao gồm thông tin nhận dạng cá nhân – và chia sẻ nó với một nhà môi giới dữ liệu bên thứ ba giấu tên đã chuyển nó cho một công ty phân tích có tên là Nacho Analytics (hiện đã đóng cửa), sau đó đã bán dữ liệu được thu thập cho đăng ký của mình các thành viên gần thời gian thực.

Đáp lại, Google bắt đầu yêu cầu các tiện ích mở rộng chỉ yêu cầu quyền truy cập vào ” lượng dữ liệu ít nhất ” bắt đầu từ ngày 15 tháng 10 năm 2019, cấm mọi tiện ích mở rộng không có chính sách bảo mật và thu thập dữ liệu về thói quen duyệt web của người dùng.

Hiện tại, quy tắc thận trọng tương tự được áp dụng: xem xét các quyền mở rộng của bạn, xem xét gỡ cài đặt các tiện ích mở rộng mà bạn hiếm khi sử dụng hoặc chuyển sang các lựa chọn thay thế phần mềm khác không yêu cầu quyền truy cập xâm lấn vào hoạt động trình duyệt của bạn.