Cả hai loại đóng một vai trò quan trọng trong việc liên quan đến SSL, nhưng để hiểu đầy đủ chúng, trước tiên chúng ta cần phải tìm hiểu và thảo luận về khái niệm mã hóa nói chung.

Mã hóa là việc xáo trộn thông tin theo cách mà chỉ có một bên được ủy quyền mới có thể giải mã nó. Trong bối cảnh SSL, chúng ta đang nói về việc bảo vệ các kết nối giữa người dùng internet (máy khách) và các trang web mà họ truy cập (máy chủ), điều đó có nghĩa là xáo trộn mọi dữ liệu được gửi giữa hai máy chủ.

–> Tìm hiểu thêm một số các thuật toán mã hóa SSL

Qua kết nối HTTP chuẩn, giao tiếp không an toàn, có nghĩa là bất kỳ bên thứ ba tấn công đều có thể chặn hoặc thậm chí thao tác dữ liệu được truyền đi. Khi chứng chỉ SSL được cài đặt, trang web có thể di chuyển sang HTTPS, phiên bản bảo mật của HTTP. Khi một kết nối được thực hiện thông qua HTTPS, nó được mã hóa.

Tuy nhiên, khi chúng tôi đề cập đến mã hóa, chúng tôi đề cập đến hai kiểu mã hóa rất khác nhau.

Mã hóa bất đối xứng trong quá trình handshake SSL

Khi bạn truy cập một trang web có Chứng chỉ SSL được cài đặt, điều đầu tiên mà trình duyệt của bạn sẽ thực hiện là thực hiện một hành động được gọi là SSL Handshake với máy chủ mà chứng chỉ được cài đặt trên đó.

Handshake SSL này là một quá trình trong đó trình duyệt kiểm tra tính hợp lệ của Chứng chỉ SSL và thương lượng các điều khoản của một kết nối được mã hóa. Thành thật mà nói, handshake SSL là điều khá ấn tượng của công nghệ vì nó đòi hỏi một số bước và kiểm tra, tất cả diễn ra trong một khoảng thời gian mili giây.

Sau khi trình duyệt kiểm tra để đảm bảo chứng chỉ được cấp bởi CA đáng tin cậy, vẫn còn trong thời hạn hiệu lực và không bị thu hồi, nó đảm bảo rằng chứng chỉ được đề cập là chủ sở hữu hợp pháp của khóa công khai tương ứng.

Bạn có thể đã nghe nói về khóa công khai / riêng tư. Trong quá trình ghép nối, khóa riêng thường nhận được nhiều sự công nhận hơn một chút, bạn có thể thấy chúng được quảng cáo dưới dạng các khóa chữ ký 2048 bit. Đây là tham chiếu đến số lượng bảo mật – trong trường hợp này, 2048 bit – được liên kết với khóa.

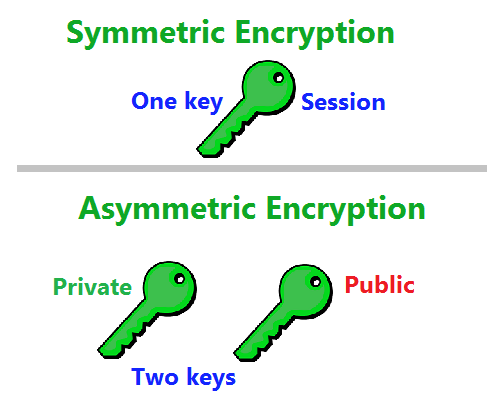

Khóa công khai / riêng tư là một ví dụ về mã hóa không đối xứng. Khóa công khai có khả năng mã hóa trong khi khóa riêng có khả năng giải mã. Với mã hóa không đối xứng, giao tiếp chỉ có thể đi một chiều.

Vì lợi ích của handshake SSL, trình duyệt sử dụng mã hóa bất đối xứng để xác minh cặp khóa công khai / riêng tư và bằng cách mở rộng chứng chỉ (như chúng tôi đã đề cập, đây là một trong nhiều bước kiểm tra). Để thực hiện điều này, trình duyệt sẽ sử dụng khóa công khai sẵn có để mã hóa một chút dữ liệu. Nếu máy chủ có khả năng giải mã dữ liệu này và gửi nó trở lại trong bản rõ, thì nó đã chứng minh rằng khóa riêng của nó tương ứng với khóa công khai.

Bây giờ trình duyệt và máy chủ có thể bắt đầu kết nối được mã hóa của họ.

Mã hóa đối xứng trong dạng khóa phiên

Sau khi sử dụng mã hóa bất đối xứng trong quá trình handshake SSL như một phương thức xác minh, trình duyệt và máy chủ thương lượng các điều khoản của một kết nối được mã hóa và trao đổi những gì được gọi là Khóa phiên.

Các khóa phiên tạo điều kiện cho một dạng mã hóa đối xứng được sử dụng để giao tiếp trong một phiên an toàn. Trong khi khóa riêng thường là 2048 bit (hoặc đôi khi 4096 hoặc 1024), khóa phiên có xu hướng nhỏ hơn, điều này cũng có nghĩa là kém an toàn hơn. Tuy nhiên điều này không có gì nguy hiểm cả. Ngay cả ở 128/256-bit, các khóa phiên vẫn sẽ yêu cầu một siêu máy tính chuyên dụng làm việc trong nhiều năm trước khi mã hóa của chúng có thể bị bẻ khóa. Hoặc, đặt một cách khác, khóa phiên vẫn rất an toàn.

Lý do cho sự khác biệt kích thước chỉ đơn giản là tốc độ và hiệu suất. Một khóa 2048-bit có thể cồng kềnh hơn để hoạt động trong một số trường hợp. Cường độ 128/256-bit vẫn đủ nhưng cho phép hiệu suất tốt hơn nhiều, đây là một yếu tố quan trọng trong quá trình kết nối được mã hóa.

Với mã hóa đối xứng, các phím có thể thực hiện cả hai chức năng: chúng có thể mã hóa và giải mã. Điều này cho phép khách hàng và máy chủ vừa sở hữu khóa phiên tương ứng để giao tiếp an toàn. Sau khi tất cả, mà không có chìa khóa chính xác không ai – không có bên thứ ba, không có vấn đề phức tạp như thế nào – có thể gián điệp trên kết nối.

Các khóa phiên vẫn hoạt động trong toàn bộ thời lượng của kết nối được mã hóa. Tại thời điểm kết nối kết thúc, các khóa sẽ bị loại bỏ và các khóa mới sẽ được tạo ra trong lần truy cập tiếp theo. Nó đơn giản, nhưng khá hiệu quả.

Tổng kết

Như bạn thấy, hàm mã hóa đối xứng và bất đối xứng theo nhiều cách khác nhau, trong khi một biểu mẫu cho phép cả hai bên mã hóa và giải mã, cái kia tạo điều kiện cho một hình thức giao tiếp một chiều hơn.

Cả hai đều là một phần của SSL mặc dù. Mã hóa bất đối xứng giúp xác minh quyền sở hữu cặp khóa công khai / riêng tư trong quá trình bắt tay SSL trong khi mã hóa đối xứng là phương thức được sử dụng để giao tiếp thực sự trong một kết nối an toàn.