Hàng ngàn vi phạm cá nhân tạo nên cơ sở dữ liệu, một trong những kho thông tin bị đánh cắp lớn nhất từng thấy.

Một cơ sở dữ liệu bao gồm các email với tổng số 773 triệu địa chỉ đã xuất hiện trên một diễn đàn hack ngầm nổi tiếng, đưa tội phạm mạng trở thành một trong những giải độc đắc lớn nhất từng thấy khi nói đến các nỗ lực thỏa hiệp tài khoản.

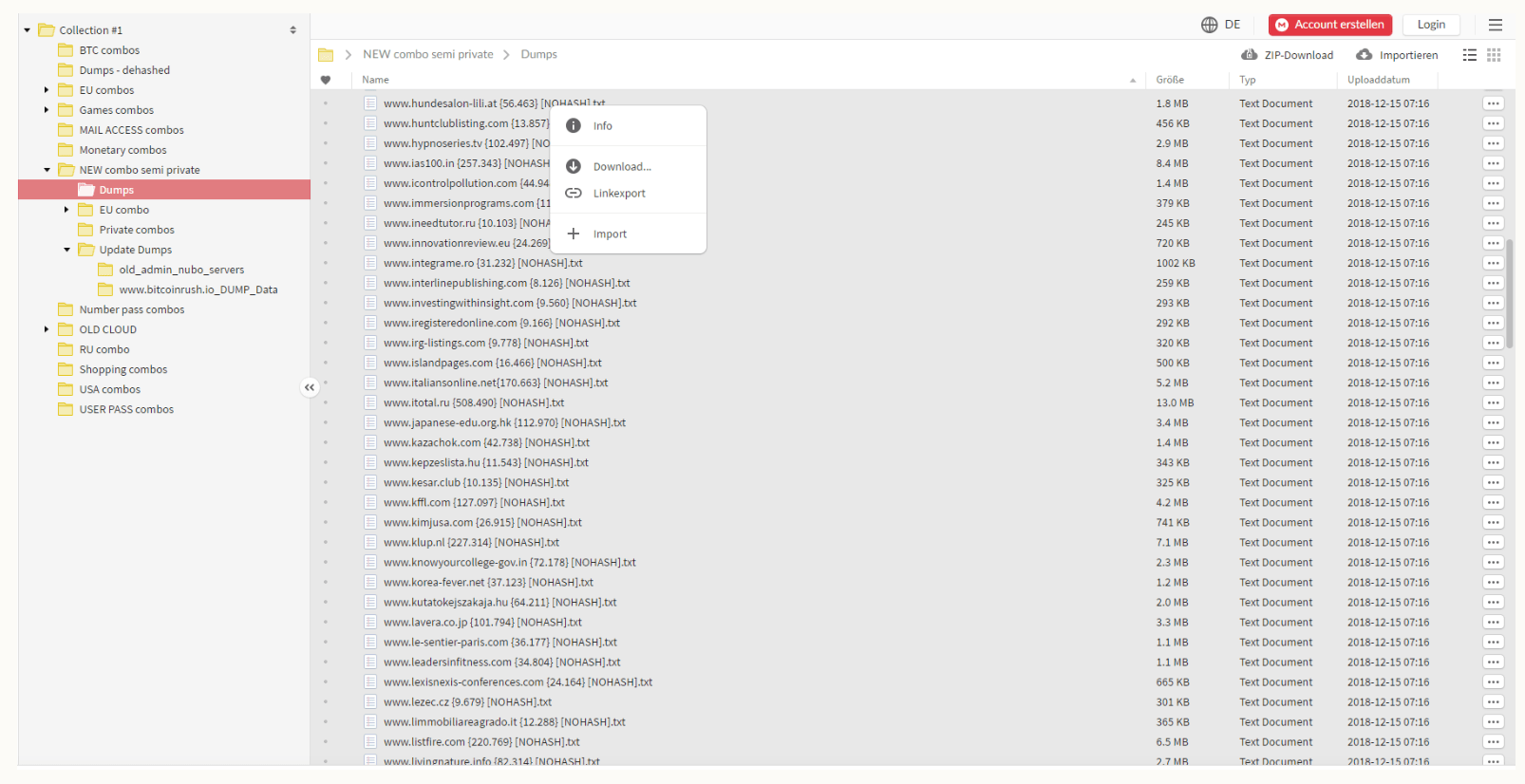

Troy Hunt lần đầu tiên được cảnh báo về bộ đệm, tổng cộng 87GB dữ liệu, sau khi nó được nhìn thấy được lưu trữ trên dịch vụ đám mây MEGA (nó đã bị xóa). Dữ liệu được tổ chức thành 12.000 tệp riêng biệt trong một thư mục gốc có tên là Collection #1. Ngay sau đó, toàn bộ đã được đưa lên lên mạng ngầm.

Khi kiểm tra dữ liệu, Hunt nhận thấy có 1,16 tỷ kết hợp duy nhất của địa chỉ email và mật khẩu được liệt kê. Và sau khi thu thập và dọn dẹp cơ sở dữ liệu, Hunt còn lại khoảng 773 triệu địa chỉ email duy nhất – bộ sưu tập email bị vi phạm lớn nhất từng được tải vào dịch vụ tra cứu thông tin đăng nhập bị xâm phạm của anh ấy, Have I Been Pwned (HIBP).

Ngoài ra còn có 21 triệu mật khẩu duy nhất trong cơ sở dữ liệu: Cùng với các địa chỉ email, đây là sau khi thực hiện một loạt các quy tắc để làm sạch hết mức có thể, bao gồm tước bỏ mật khẩu vẫn ở dạng băm, bỏ qua các chuỗi chứa các ký tự điều khiển và các ký tự rõ ràng là các đoạn của câu lệnh SQL, Mitch Hunt cho biết trong một bài đăng hôm thứ Năm.

Hàng ngàn vi phạm

Đối với các nguồn của dữ liệu, có hàng ngàn thỏa hiệp ở gốc của cơ sở dữ liệu.

Bài viết trên diễn đàn đã tham khảo ‘một bộ sưu tập hơn 2000 cơ sở dữ liệu và các bộ dữ liệu được lưu trữ theo chủ đề’ và cung cấp một danh sách thư mục gồm 2.890 tệp.

Điều này mang đến cho bạn cảm giác về nguồn gốc của dữ liệu nhưng một lần nữa, tôi cần nhấn mạnh ‘bị cáo buộc’, ‘Hunt Hunt nói. Tôi đã viết trước đó về những gì liên quan đến việc xác minh vi phạm dữ liệu và thường là một bài tập không tầm thường.Danh sách này bao gồm một số vi phạm trước đây mà Hunt đã nhận ra, nhưng cũng có những vi phạm mới. Tổng cộng, trong số khoảng 2,2 triệu người sử dụng dịch vụ thông báo của HIPB, 768.000 người trong số họ có liên quan đến kết xuất dữ liệu này. Và cũng có khoảng 140 triệu địa chỉ email mà HIBP chưa từng thấy trước đây.

Trong một bình luận, ông nói thêm: Dữ liệu chứa các vi phạm như 000webhost và diễn đàn Plex hoặc ít nhất là những tên đó nằm trong danh sách các nguồn bị cáo buộc.

Với rất nhiều nguồn khác nhau cung cấp, Collection #1 không chỉ xuất hiện một ngày mà đã hình thành đầy đủ.

Một số vi phạm được chỉ ra từ nhiều năm trước (trước năm 2010), trong khi có người khác cho rằng nó có dữ liệu từ tháng 11 năm ngoái. Tuy điều này không xác minh khiếu nại cuối cùng, nhưng chắc chắn đó là sự cố kéo dài nhiều năm.

Đây có thể là tin rất tốt nếu những người bị ảnh hưởng thường xuyên thay đổi mật khẩu của họ.

Bộ sưu tập dữ liệu khổng lồ được thu thập thông qua các vi phạm dữ liệu đã được xây dựng trong một thời gian dài, do đó, một số chi tiết tài khoản có thể đã lỗi thời, bây giờ, Serge Serge Lozhkin, chuyên gia bảo mật tại Kaspersky Lab, nói với Threatpost. Tuy nhiên, không có gì bí mật rằng mặc dù nhận thức về mối nguy hiểm ngày càng tăng, mọi người vẫn sử dụng cùng một mật khẩu và thậm chí sử dụng lại chúng trên nhiều trang web.

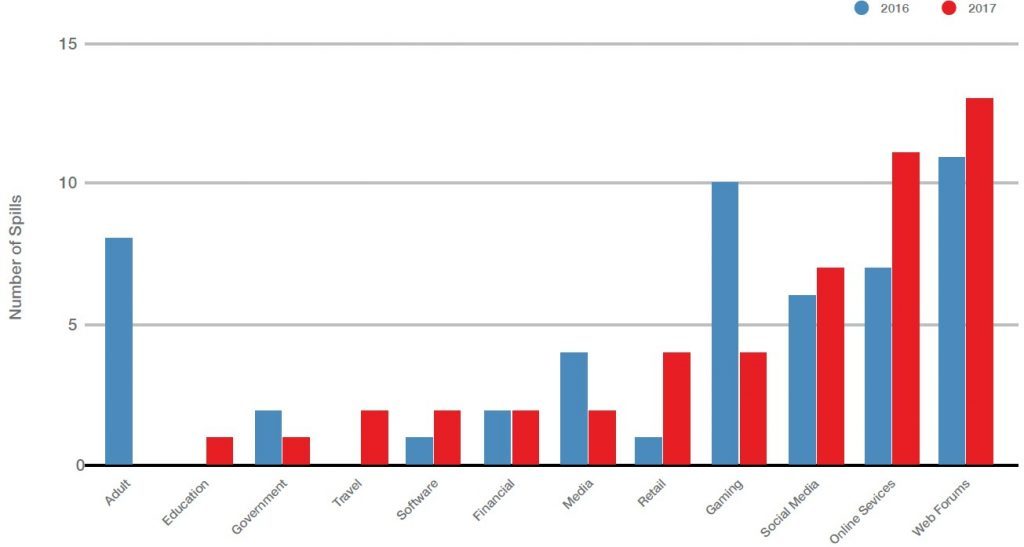

Dòng thời gian tràn dữ liệu

Điều rõ ràng là dữ liệu đã được lưu hành rộng rãi trong một thời gian trước khi Hunt biết về nó, dựa trên số người đã liên lạc với anh ta một cách riêng tư và thực tế là nó đã được công bố trên một diễn đàn công cộng nổi tiếng.

Về mặt rủi ro, điều này gây ra, nhiều người có dữ liệu rõ ràng làm tăng khả năng nó sẽ được sử dụng cho mục đích xấu, ông nói. Rốt cuộc, tội phạm càng kéo thời gian có thể sử dụng dữ liệu mà người tiêu dùng không biết về nó, họ càng có nhiều khả năng thành công.

Những mục đích độc hại đó có khả năng bao gồm việc nhồi thông tin xác thực, đây là một kỹ thuật được tin tặc sử dụng để có được quyền truy cập gian lận vào tài khoản. Nó sử dụng các tập lệnh tự động để thử nhiều combo tên người dùng / mật khẩu đối với một trang web được nhắm mục tiêu. Sự thỏa hiệp tài khoản thành công từ việc nhồi thông tin xác thực thường được gắn với thực tế là nhiều người dùng sử dụng lại cùng một thông tin trên nhiều tài khoản.

Bộ sưu tập này có thể dễ dàng biến thành một danh sách email và mật khẩu duy nhất: và sau đó tất cả những gì kẻ tấn công cần làm là viết một chương trình phần mềm tương đối đơn giản để kiểm tra xem mật khẩu có hoạt động hay không, Lozhkin nói.

Từ đó, những kẻ tấn công có thể tàn phá tất cả các loại tàn phá. Hậu quả của việc truy cập tài khoản có thể từ lừa đảo rất hiệu quả, vì bọn tội phạm có thể tự động gửi e-mail độc hại đến danh sách liên lạc của nạn nhân, đến các cuộc tấn công nhắm mục tiêu được thiết kế để đánh cắp toàn bộ danh tính kỹ thuật số hoặc tiền của nạn nhân hoặc xâm phạm dữ liệu mạng xã hội của họ , Lozhkin nói Lozhkin.

Không có gì lạ khi những loại dữ liệu này không được chú ý trong một khoảng thời gian; Nhìn chung, phải mất trung bình 15 tháng để vi phạm thông tin đăng nhập, theo Shape Security ..

Một nửa của tất cả các sự cố tràn thông tin đã được phát hiện và báo cáo trong vòng bốn tháng đầu tiên của thỏa hiệp. Tuy nhiên, vì một số sự cố tràn phải mất nhiều năm để khám phá. Mất trung bình 15 tháng kể từ ngày kẻ tấn công truy cập thông tin đăng nhập cho đến ngày sự cố tràn dầu được báo cáo vào năm 2017, theo một báo cáo từ Shape Security về các vi phạm thông tin xác thực.

Mối đe dọa cho các doanh nghiệp

Các cuộc tấn công nhồi tín dụng thường nhắm vào một dịch vụ hoặc công ty, như trường hợp của Dunkin Donuts hồi tháng 11.

Những vi phạm dữ liệu khổng lồ như Collection #1 tạo ra những đột biến lớn về lưu lượng bot trên màn hình đăng nhập của các trang web, khi tin tặc lướt qua danh sách khổng lồ các mật khẩu bị đánh cắp, Rami Essaid, đồng sáng lập của Distil cho biết, qua email. Trong khi điều này thường được đóng khung là một vấn đề đối với các cá nhân sở hữu mật khẩu, bất kỳ doanh nghiệp trực tuyến nào có trang web đăng nhập người dùng đều có nguy cơ trở thành tiêu đề vi phạm tiếp theo.

Các mật khẩu tạo ra một hiệu ứng gợn sóng của các tổ chức dành thời gian và tài nguyên quý giá cho việc kiểm soát thiệt hại, theo ông Ess Essaid. Số lượt tăng đột biến trong các lần đăng nhập thất bại, sau đó truy cập vào tài khoản của người khác trước khi tin tặc thay đổi mật khẩu, sau đó khóa tài khoản cho người dùng thực, sau đó dịch vụ khách hàng gọi để lấy lại quyền truy cập vào tài khoản của họ. Tất cả chỉ vì một tên người dùng và mật khẩu đã bị đánh cắp từ một trang web khác.Ngoài tác động của người tiêu dùng, các cuộc tấn công này cũng ảnh hưởng đến các doanh nghiệp, ông nói thêm. Vào tháng 5 năm 2018, Phòng thí nghiệm nghiên cứu của Distil đã tiến hành nghiên cứu 600 tên miền trang web bao gồm các trang đăng nhập, nhận thấy rằng sau khi thông tin vi phạm dữ liệu đã được công khai, các trang web trải qua sự gia tăng 300 phần trăm trong các cuộc tấn công. Trong những ngày sau khi vi phạm công khai, các trang web trải qua các cuộc tấn công nhồi thông tin nhiều hơn ba lần so với trung bình hai đến ba cuộc tấn công mỗi tháng.

Các khoản lỗ tiềm năng liên quan đến sự cố tràn thông tin là 50 triệu đô la mỗi ngày trên toàn cầu, Shape Security cho biết.