Hầu hết các ứng dụng phụ thuộc vào chứng chỉ X.509 cần phải xác thực trạng thái của chứng chỉ được sử dụng khi thực hiện các hoạt động xác thực, ký hoặc mã hóa.

Việc kiểm tra tính hợp lệ của chứng chỉ và kiểm tra thu hồi được thực hiện cho tất cả các chứng chỉ trong một chuỗi chứng chỉ, lên đến chứng chỉ gốc. Nếu bất kỳ chứng chỉ nào trong một chuỗi không hợp lệ, nó sẽ gây ra sự vô hiệu của toàn bộ chuỗi.

Các khía cạnh sau đây cần được kiểm tra trong quá trình xác thực:

- Chữ ký của mỗi chứng chỉ trong một chuỗi là hợp lệ;

- Ngày và giờ hiện tại nằm trong ngày hết hạn của mỗi chứng chỉ;

- Dữ liệu của mỗi chứng chỉ không bị hỏng hoặc không đúng định dạng.

Ngoài ra, mỗi chứng chỉ trong một chuỗi nên được kiểm tra trạng thái thu hồi của nó. Có thể sử dụng danh sách thu hồi chứng chỉ (CRL) hoặc phản hồi trạng thái chứng chỉ trực tuyến (OCSP) để kiểm tra thu hồi.

Giao thức trạng thái chứng chỉ trực tuyến ( online certificate status protocol – OCSP ) là giao thức để duy trì tính bảo mật của máy chủ và tài nguyên mạng khác. Nó được sử dụng để có thể rút lại chứng chỉ kỹ thuật số X.509.

Máy chủ OCSP thường được gọi là phản hồi OCSP, vì việc truyền giữa chúng và máy khách có tính chất yêu cầu / phản hồi. Trên thực tế, OCSP được tạo ra để thay thế cho CRL nhằm giải quyết các vấn đề nhất định liên quan đến việc sử dụng CRL trong cơ sở hạ tầng khóa công khai (PKI).

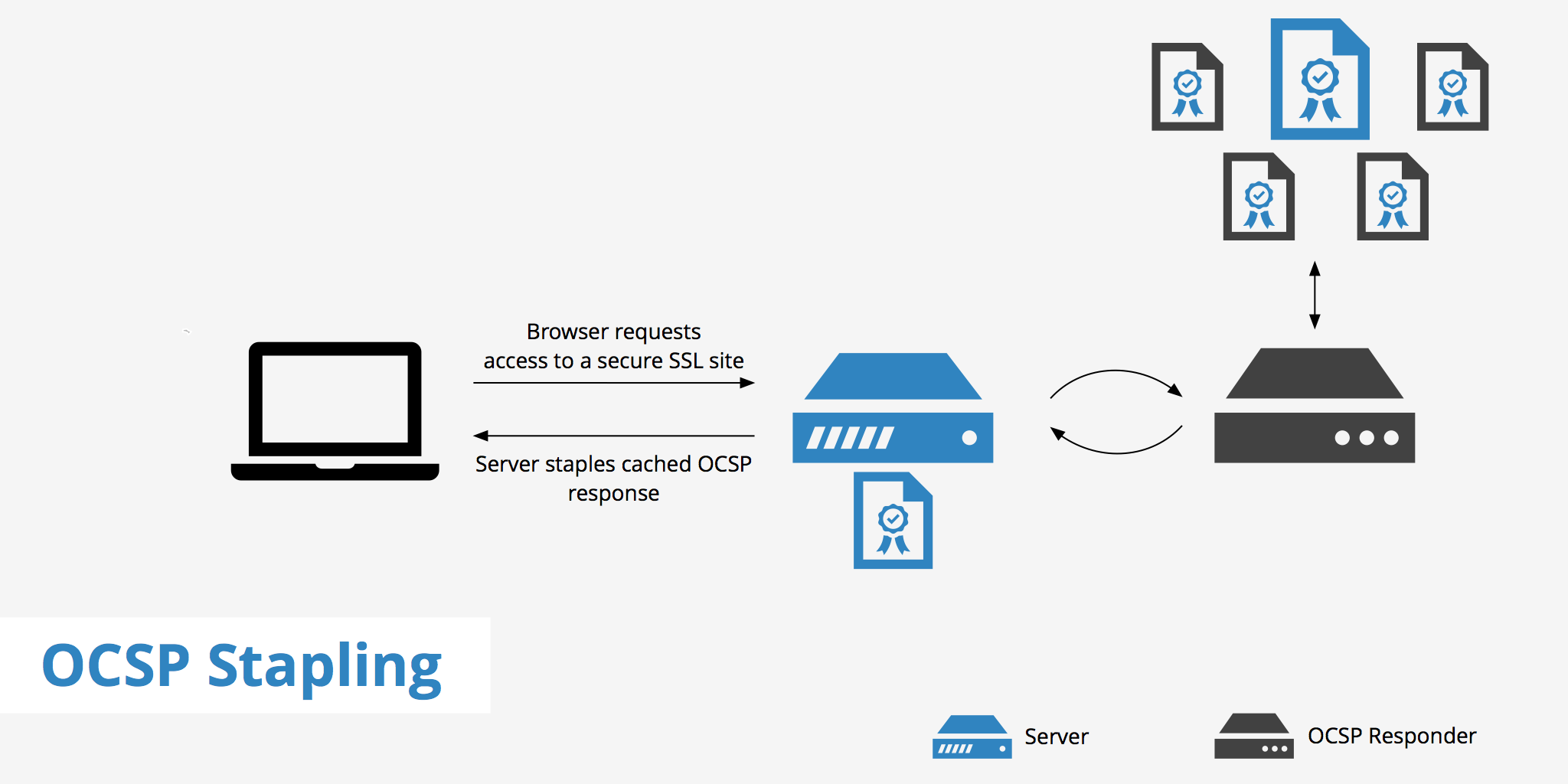

OCSP Stapling cải thiện hiệu năng bằng cách cung cấp một phiên bản được ký và đánh dấu thời gian của phản hồi OCSP trực tiếp trên máy chủ web mà máy khách đang kết nối tới. Sau đó phản ứng OCSP ghim này được làm mới trong khoảng thời gian được xác định trước theo quy định của CA . Phản hồi OCSP chủ yếu cho phép máy chủ web bao gồm phản hồi OCSP trong lần bắt tay SSL ban đầu, mà không cần người dùng thực hiện kết nối bên ngoài riêng biệt với máy chủ CA.

Ưu điểm:

- Cải thiện tốc độ kết nối SSL handshake bằng cách kết hợp hai yêu cầu thành một. Nó làm giảm thời gian tải một trang web được mã hóa.

- Bảo trì quyền riêng tư của người dùng cuối. Tổ chức phát hành chứng chỉ kiểm tra yêu cầu OCSP thay vì các trang web mà người dùng đã truy cập

Nhược điểm:

- Không phải tất cả trình duyệt hoặc máy chủ web đều hỗ trợ OCAP Stapling.

Nếu OCSP Stapling không được kích hoạt hoặc trên trình duyệt hoặc máy chủ web, nó không được sử dụng và tra cứu trạng thái hợp lệ sẽ được tự động hoàn nguyên về OCSP kiểm tra trực tiếp với Certificate Authority.

Dưới đây bạn có thể tìm thấy danh sách các trình duyệt hỗ trợ OCSP dập ghim:

- Opera – phiên bản 8.0 trở lên

- Firefox – được bật theo mặc định trong phiên bản 26 trở lên

- Internet Explorer – phiên bản 7.0 (Windows Vista) trở lên

- Safari – trên Mac OS X 10.7 trở lên

- Google Chrome – Chrome 9.0.x trở lên

- Windows Server 2008 – Máy khách Kerberos sẽ yêu cầu đóng gói OCSP khi sử dụng PKINIT theo mặc định

- NSS (Dịch vụ Bảo mật Mạng) – được bao gồm trong phiên bản 3.15 trở lên

- Dự án OpenSSL bao gồm hỗ trợ trong bản phát hành 0.9.8g của họ

- Apache HTTP Server hỗ trợ OCSP dập ghim kể từ phiên bản 2.3.3

- Máy chủ web nginx kể từ phiên bản 1.3.7

- LiteSpeed Web Server kể từ phiên bản 4.2.4

- IIS của Microsoft kể từ Windows Server 2008

Nếu bạn muốn kiểm tra trạng thái OCSP, lệnh OpenSSL sau đây với -status sẽ được sử dụng:

openssl s_client -connect example.com:443 -status

Mong rằng qua bài viết này bạn sẽ hiểu rõ hơn OCSP stapling là gì. Nếu như có bất cứ thắc mắc gì bạn có thể comment ở bên dưới để nhận được những giải đáp nhanh nhất nhé.