Nhiều lỗ hổng zero-day trong máy ghi video kỹ thuật số (DVR) cho các hệ thống giám sát do LILIN có trụ sở tại Đài Loan sản xuất đã bị các nhà khai thác botnet khai thác để lây nhiễm và đồng phạm các thiết bị dễ bị tấn công vào một nhóm bot từ chối dịch vụ.

Phát hiện này đến từ nhóm Netlab của công ty bảo mật Trung Quốc Qihoo 360 , người cho biết các nhóm tấn công khác nhau đã sử dụng các lỗ hổng zero-day LILIN DVR để phát tán các botnet Chalubo , FBot và Moobot ít nhất kể từ ngày 30 tháng 8 năm 2019.

Các nhà nghiên cứu của Netlab cho biết họ đã liên hệ với LILIN vào ngày 19 tháng 1 năm 2020, mặc dù phải đến một tháng sau, nhà cung cấp mới phát hành bản cập nhật firmware (2.0b60_20200207) để giải quyết các lỗ hổng.

Sự phát triển diễn ra khi các thiết bị IoT đang ngày càng được sử dụng như một bề mặt tấn công để khởi động các cuộc tấn công DDoS và như các proxy để tham gia vào các hình thức tội phạm mạng khác nhau.

LILIN Zero-Days về là gì?

Lỗ hổng tự nó liên quan đến một chuỗi các lỗ hổng sử dụng thông tin đăng nhập được mã hóa cứng (root / icatch99 và báo cáo / 8Jg0SR8K50), có khả năng cấp cho kẻ tấn công khả năng sửa đổi tệp cấu hình của DVR và tiêm lệnh backlink khi máy chủ FTP hoặc NTP cấu hình được đồng bộ hóa.

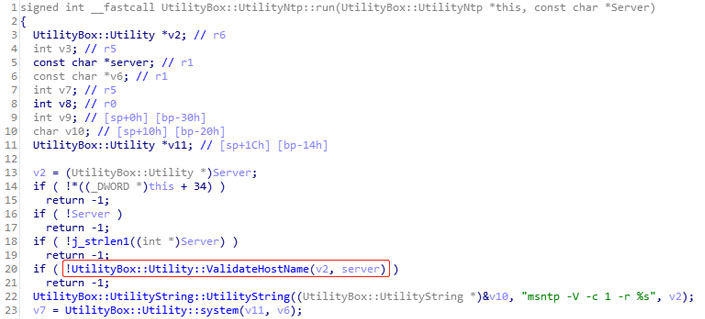

Trong một kịch bản riêng biệt, các nhà nghiên cứu nhận thấy rằng quá trình chịu trách nhiệm đồng bộ hóa thời gian NTP (NTPUpdate) không kiểm tra các ký tự đặc biệt trong máy chủ được chuyển làm đầu vào, do đó, kẻ tấn công có thể tiêm và chạy các lệnh hệ thống.

Phiên bản mới được vá sẽ xử lý các lỗi bằng cách xác thực tên máy chủ để ngăn chặn việc thực thi lệnh.

Thực thi mật khẩu mạnh

Netlab cho biết các nhà khai thác đằng sau mạng botnet Chalubo là những người đầu tiên khai thác lỗ hổng NTPUpdate để chiếm quyền điều khiển LILIN DVR vào tháng 8 năm ngoái. Sau đó, botnet FBot đã được tìm thấy bằng cách sử dụng lỗ hổng FTP / NTP vào đầu tháng 1 này. Hai tuần sau, Moobot bắt đầu lan truyền thông qua lỗ hổng FTP 0 ngày của LILIN.

Các nhà nghiên cứu cho biết họ đã tiếp cận với LILIN hai lần, lần đầu tiên sau các cuộc tấn công FBot, và sau đó lần thứ hai sau khi nhiễm trùng Moobot xảy ra.

Mặc dù Netlab không đi sâu vào chi tiết cụ thể về động cơ gây ra sự lây nhiễm, nhưng sẽ không ngạc nhiên nếu chúng được các tác nhân đe dọa sử dụng để thực hiện các cuộc tấn công từ chối dịch vụ phân tán (DDoS) trên các trang web và dịch vụ DNS.

“Người dùng LILIN nên kiểm tra và cập nhật phần mềm thiết bị của họ một cách kịp thời và thông tin đăng nhập mạnh mẽ cho thiết bị nên được thi hành”, các nhà nghiên cứu của Netlab cho biết.