Coi chừng! Nếu bạn đang sử dụng UC Browser trên điện thoại thông minh của mình, bạn nên xem xét gỡ cài đặt nó ngay lập tức.

Tại sao? Bởi vì Trình duyệt UC do Trung Quốc sản xuất có khả năng “nghi vấn” có thể bị kẻ tấn công từ xa khai thác để tự động tải xuống và thực thi mã trên thiết bị Android của bạn.

Được phát triển bởi UCWeb thuộc sở hữu của Alibaba, UC Browser là một trong những trình duyệt di động phổ biến nhất, đặc biệt là ở Trung Quốc và Ấn Độ, với lượng người dùng khổng lồ gồm hơn 500 triệu người dùng trên toàn thế giới.

Theo một báo cáo mới được công bố bởi công ty Dr. Web, kể từ ít nhất năm 2016, UC Browser cho Android có tính năng “ẩn” cho phép công ty tải xuống bất kỳ lúc nào các thư viện và mô-đun mới từ máy chủ của mình và cài đặt chúng trên thiết bị di động của người dùng .

Đẩy các trình duyệt UC độc hại bằng cách sử dụng MiTM Attack

Điều gì đáng lo ngại? Hóa ra, tính năng được báo cáo tải xuống các plugin mới từ máy chủ của công ty qua giao thức HTTP không an toàn thay vì giao thức HTTPS được mã hóa, do đó cho phép kẻ tấn công từ xa thực hiện các cuộc tấn công trung gian (MiTM) và đẩy các mô-đun độc hại vào các thiết bị nhắm mục tiêu.

“Vì UC Browser hoạt động với các trình cắm không dấu, nên nó sẽ khởi chạy các mô-đun độc hại mà không cần xác minh,” các nhà nghiên cứu nói.

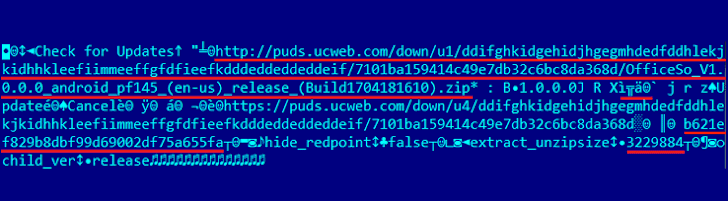

“Do đó, để thực hiện một cuộc tấn công MITM, tội phạm mạng sẽ chỉ cần móc phản hồi của máy chủ từ http://puds.ucweb.com/upTHER/index.xhtml?dataver=pb, thay thế liên kết đến plugin có thể tải xuống và các giá trị của các thuộc tính cần xác minh, tức là MD5 của kho lưu trữ, kích thước của nó và kích thước của trình cắm. Do đó, trình duyệt sẽ truy cập vào một máy chủ độc hại để tải xuống và khởi chạy mô-đun Trojan. “

Trong video PoC được chia sẻ bởi Tiến sĩ Web, các nhà nghiên cứu đã trình diễn cách họ có thể thay thế một plugin để xem các tài liệu PDF bằng mã độc bằng cách sử dụng một cuộc tấn công MiTM, buộc Trình duyệt UC phải biên dịch một tin nhắn văn bản mới, thay vì mở tệp.

“Do đó, các cuộc tấn công MITM có thể giúp tội phạm mạng sử dụng UC Browser để truyền bá các plugin độc hại thực hiện nhiều hành động khác nhau”, các nhà nghiên cứu giải thích.

“Ví dụ: họ có thể hiển thị các tin nhắn lừa đảo để đánh cắp tên người dùng, mật khẩu, chi tiết thẻ ngân hàng và dữ liệu cá nhân khác. Ngoài ra, các mô-đun trojan sẽ có thể truy cập các tệp trình duyệt được bảo vệ và đánh cắp mật khẩu được lưu trong thư mục chương trình.”

Trình duyệt UC vi phạm chính sách của Google Play Store

Vì khả năng cho phép UCWeb tải xuống và thực thi mã tùy ý trên thiết bị của người dùng mà không cần cài đặt lại phiên bản mới của ứng dụng UC Browser, nên nó cũng vi phạm chính sách Cửa hàng Play bằng cách bỏ qua các máy chủ của Google.

Các nhà nghiên cứu cho biết: “Điều này vi phạm các quy tắc của Google đối với phần mềm được phân phối trong cửa hàng ứng dụng của mình. Chính sách hiện tại tuyên bố rằng các ứng dụng được tải xuống từ Google Play không thể thay đổi mã của riêng họ hoặc tải xuống bất kỳ thành phần phần mềm nào từ các nguồn của bên thứ ba”.“Những quy tắc này đã được áp dụng để ngăn chặn việc phân phối trojan mô-đun tải xuống và khởi chạy các plugin độc hại.”

Tính năng nguy hiểm này đã được tìm thấy trong cả UC Browser cũng như UC Browser Mini, với tất cả các phiên bản bị ảnh hưởng bao gồm cả phiên bản mới nhất của các trình duyệt được phát hành cho đến ngày nay.

Tiến sĩ Web có trách nhiệm báo cáo phát hiện của họ cho nhà phát triển của cả UC Browser và UC Browser Mini, nhưng họ thậm chí từ chối đưa ra nhận xét về vấn đề này. Sau đó, họ đã báo cáo vấn đề với Google.

Tại thời điểm viết bài, UC Browser và UC Browser Mini “vẫn có sẵn và có thể tải xuống các thành phần mới, bỏ qua các máy chủ Google Play”, các nhà nghiên cứu cho biết.

Một tính năng như vậy có thể bị lạm dụng trong các kịch bản tấn công chuỗi cung ứng khi máy chủ của công ty bị xâm nhập, cho phép kẻ tấn công đẩy các bản cập nhật độc hại cho một số lượng lớn người dùng cùng một lúc, giống như chúng ta đã thấy trong cuộc tấn công chuỗi cung ứng của ASUS đã xâm phạm hơn 1 triệu máy tính.

Vì vậy, người dùng chỉ còn một lựa chọn là … loại bỏ nó cho đến khi công ty vá lỗi.

(Theo thehackernews)