Xu hướng trong các cuộc tấn công DDoS cho thấy một sự tiến hóa vượt ra ngoài mã Mirai và chỉ ra các botnet thế hệ tiếp theo được ẩn tốt hơn và có mức độ bền bỉ cao hơn trên các thiết bị – khiến chúng nguy hiểm hơn nhiều.

Số liệu thống kê mới tiết lộ một hỗn hợp giữa tin tốt và xấu khi nói về các cuộc tấn công từ chối dịch vụ phân tán DDos vào quý 4 năm 2018. Theo các số liệu mới nhất có sẵn, số vụ tấn công tuyệt đối đã giảm, nhưng thời gian các cuộc tấn công đó kéo dài đạt độ dài kỷ lục.

Các con số đến từ báo cáo hàng quý DDoS của Kaspersky Lab . Dưới đây là một bản tóm tắt của một số điểm dữ liệu thú vị nhất.

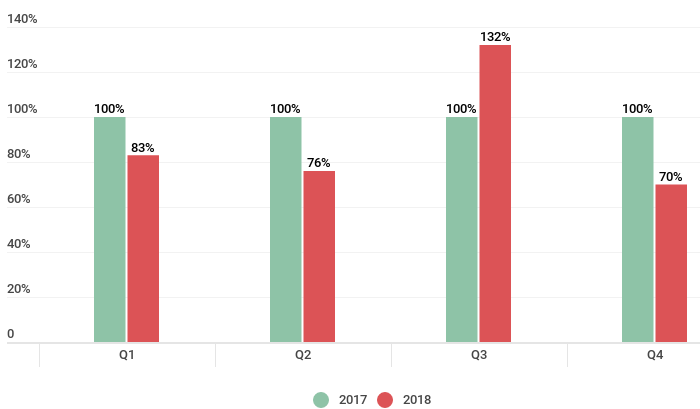

Tần suất và cường độ

So sánh hàng quý về số lượng các cuộc tấn công DDoS bị đánh bại bởi Kaspersky DDoS Protection trong năm 2017 2015

So sánh hàng quý về số lượng các cuộc tấn công DDoS bị đánh bại bởi Kaspersky DDoS Protection trong năm 2017 2015

Kaspersky đã báo cáo tổng thể vào năm 2018, số vụ tấn công DDoS đã giảm 13% so với năm trước. Mức giảm lớn nhất là Q4 2018 khi hoạt động DDoS giảm 30% so với Q4 năm trước.

Nhưng, tin tốt đó đã được bù đắp bằng một đợt tăng kỷ lục trong thời gian xảy ra một cuộc tấn công DDoS. Thời gian tấn công trung bình trong [nửa cuối năm 2018] tăng trưởng đều đặn trong năm qua: từ 95 phút trong Q1 lên 218 trong Q4, theo báo cáo. Những cuộc tấn công kéo dài đó là HTTP flood và các cuộc tấn công hỗn hợp với một yếu tố HTTP. Tấn công HTTP flood là một loại tấn công thể tích được thiết kế để áp đảo máy chủ được nhắm mục tiêu bằng các yêu cầu HTTP.

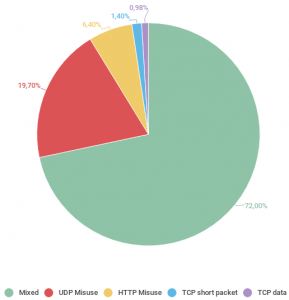

Các loại tấn công DDoS

Trong khi các cuộc tấn công HTTP flood đã phá vỡ các kỷ lục, loại tấn công DDoS phổ biến nhất trong Q4 là User Datagram Protocol (UDP) flood (UDP). Theo một mô tả của Cloudflare, UDP flood là một kiểu tấn công từ chối dịch vụ, trong đó một số lượng lớn các gói UDP được gửi đến một máy chủ mục tiêu với mục đích áp đảo khả năng xử lý và phản hồi của thiết bị đó .

Tất cả điều này cho thấy rằng thị trường cho các cuộc tấn công không phức tạp, dễ tổ chức tiếp tục bị thu hẹp, các nhà nghiên cứu đã viết. Các cuộc tấn công DDoS tiêu chuẩn đã được thực hiện gần như vô nghĩa nhờ khả năng chống lũ UDP được cải thiện, cộng với thực tế là các tài nguyên kỹ thuật liên quan hầu như luôn được triển khai có lợi hơn cho các mục đích khác, chẳng hạn như khai thác tiền điện tử.

Mặt khác, Kaspersky cảnh báo rằng các cuộc tấn công phức tạp hơn như HTTP flood, đòi hỏi thời gian và công sức để sắp xếp, vẫn còn phổ biến và thời lượng của chúng là trên một đường cong hướng lên.

Cập nhật Bot

Các nhà nghiên cứu cũng mài giũa về botnet. Botnet thường là một mạng gồm các máy tính đầu cuối thuộc sở hữu tư nhân và các thiết bị IoT bị nhiễm phần mềm độc hại và được kiểm soát bởi bên thứ ba. Và nhiều trong số các botnet không phải là bản sao Mirai – phá vỡ một xu hướng lâu đời.

Mặc dù một số mẫu phần mềm độc hại mới sử dụng các đoạn mã Mirai và bắt chước các kỹ thuật kiên trì tương tự, nhưng chúng hầu hết là duy nhất, các nhà nghiên cứu cho biết.

Mặc dù một số mẫu phần mềm độc hại mới sử dụng các đoạn mã Mirai và bắt chước các kỹ thuật kiên trì tương tự, nhưng chúng hầu hết là duy nhất, các nhà nghiên cứu cho biết.

Các nhà nghiên cứu đã viết về các hoạt động gia tăng trên một phần của bot Chalubo, cuộc tấn công đầu tiên đã được đăng ký vào cuối tháng 8. Chalubo là một mạng botnet nhắm vào các thiết bị Internet of Things được bảo mật kém. Vào tháng 10, Chalubo bắt đầu được nhìn thấy thường xuyên hơn trong tự nhiên; các nhà nghiên cứu đã phát hiện các phiên bản được tạo cho các kiến trúc khác nhau (ARM 32 và 64 bit, x86, x86_64, MIPS, MIPSEL, PowerPC), điều này cho thấy mạnh mẽ rằng thời gian thử nghiệm đã kết thúc.

Một bot khác, có biệt danh DemonBot, đã thu hút sự chú ý của các nhà nghiên cứu vì nó nhắm vào các cụm Hadoop thông qua một lỗ hổng trong việc thực hiện các lệnh từ xa YARN. Sợi là một trình quản lý gói mã, hỗ trợ thực thi mã hạn chế. Kaspersky đã trích dẫn nghiên cứu từ Radware, hiện đang theo dõi 70 máy chủ đang hoạt động, thực hiện tới 1 triệu ca nhiễm mỗi ngày.

Phần mềm bot này không phức tạp lắm về mặt kỹ thuật, nhưng nguy hiểm trong việc lựa chọn mục tiêu: Các cụm Hadoop đóng gói một cú đấm lớn về sức mạnh tính toán vì chúng được thiết kế để xử lý Dữ liệu lớn. – được tích hợp trên nền tảng đám mây, chúng có thể thúc đẩy đáng kể các cuộc tấn công DDoS, theo ông Kaspersky Kaspersky.

Vào tháng 9, các nhà nghiên cứu đã xác định hoạt động từ một mạng botnet mới được xác định là Torii nhắm vào một loạt các thiết bị IoT. Mã khác biệt rất nhiều so với Mirai, ở chỗ nó được ẩn tốt hơn và có độ bền cao hơn trên các thiết bị – khiến nó trở nên nguy hiểm hơn rất nhiều. Từ trước đến nay, các nhà nghiên cứu chưa thấy bất kỳ cuộc tấn công DDoS nào dựa trên Torii trong những ngày đầu của nó.

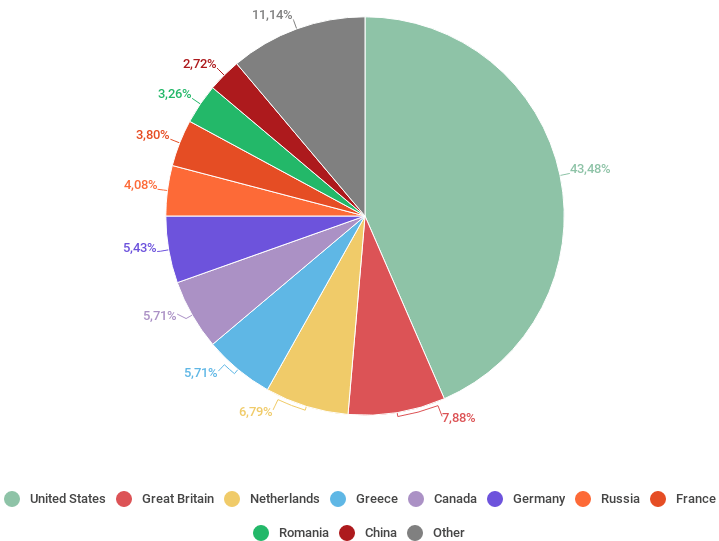

Địa lý Botnet

Các nhà nghiên cứu của Hoa Kỳ vẫn đứng đầu về mặt lưu trữ máy chủ C & C của botnet, thậm chí còn mở rộng vị trí dẫn đầu từ 37,31% lên 43,48%. Anh đến một cách kỳ lạ tại quốc gia lưu trữ phổ biến thứ hai (7,88%), tiếp theo là Hà Lan (6,79%).

Trong quý thứ ba liên tiếp, 10 xếp hạng hàng đầu của các quốc gia theo số lần tấn công, mục tiêu và máy chủ C & C botnet tiếp tục dao động. Tăng trưởng trong hoạt động DDoS là mạnh nhất khi trước đó nó tương đối thấp, trong khi các quốc gia từng thống trị đã chứng kiến sự suy giảm. Đây cũng có thể là kết quả của việc thực thi pháp luật thành công và các sáng kiến khác để chống lại botnet, các nhà nghiên cứu đã viết.