Một nhóm các nhà nghiên cứu an ninh mạng hôm nay đã công bố một bài đăng cảnh báo các doanh nghiệp về lỗ hổng zero-day chưa được đánh giá cao, rất nghiêm trọng trong ứng dụng máy chủ Oracle WebLogic mà một số kẻ tấn công có thể đã bắt đầu khai thác trong tự nhiên.

Oracle WebLogic là một máy chủ ứng dụng doanh nghiệp đa tầng dựa trên Java có thể mở rộng, cho phép các doanh nghiệp nhanh chóng triển khai các sản phẩm và dịch vụ mới trên đám mây. Nó phổ biến trên cả hai, môi trường đám mây và môi trường thông thường.

Ứng dụng Oracle WebLogic được cho là có lỗ hổng thực thi mã từ xa khử lưu lượng nghiêm trọng ảnh hưởng đến tất cả các phiên bản của phần mềm, có thể được kích hoạt nếu các thành phần “wls9_async_response.war” và “wls-wsat.war” được bật.

Lỗ hổng, được phát hiện bởi các nhà nghiên cứu từ KnownSec 404, cho phép kẻ tấn công thực hiện các lệnh tùy ý từ xa trên các máy chủ bị ảnh hưởng chỉ bằng cách gửi yêu cầu HTTP được chế tạo đặc biệt mà không cần bất kỳ ủy quyền nào.

“Vì gói WAR có khiếm khuyết trong việc khử lưu thông tin đầu vào, kẻ tấn công có thể có được quyền của máy chủ mục tiêu bằng cách gửi yêu cầu HTTP độc hại được xây dựng cẩn thận và thực thi lệnh từ xa mà không cần ủy quyền”, Nền tảng chia sẻ lỗ hổng bảo mật thông tin quốc gia Trung Quốc giải thích (CNVD).

Các nhà nghiên cứu cũng chia sẻ chi tiết về lỗ hổng zero-day, được theo dõi là CNVD-C-2019-48814, với nhóm của Oracle, nhưng công ty vẫn chưa phát hành bản vá. Các phiên bản Oracle WebLogic bị ảnh hưởng như sau:

- WebLogic 10.X

- WebLogic 12.1.3

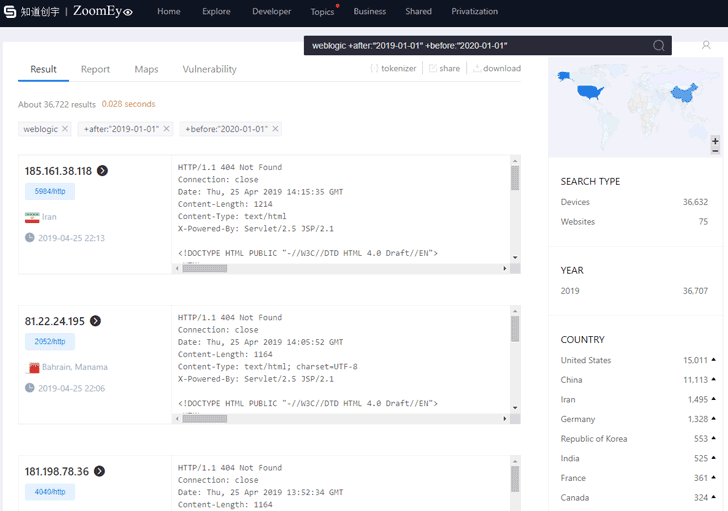

Theo công cụ tìm kiếm không gian mạng ZoomEye , hơn 36.000 máy chủ WebLogic có thể truy cập công khai trên Internet, mặc dù không biết có bao nhiêu trong số này có các thành phần dễ bị kích hoạt.

Số lượng máy chủ Oracle WebLogic đa phần được triển khai tại Hoa Kỳ và Trung Quốc, với số lượng ít hơn ở Iran, Đức, Ấn Độ, v.v.

Do Oracle phát hành bản cập nhật bảo mật ba tháng một lần và đã phát hành Bản cập nhật bản vá quan trọng chỉ trong tháng này, nên vấn đề này sẽ không được khắc phục sớm (ví dụ, không phải trước tháng 7), trừ khi công ty quyết định tung ra bản cập nhật cập nhật bảo mật của ban nhạc.

Vì vậy, cho đến khi công ty phát hành bản cập nhật để vá lỗ hổng, các quản trị viên máy chủ rất khuyến khích ngăn chặn hệ thống của họ khai thác bằng cách thay đổi một trong hai cài đặt sau:

- Tìm và xóa wls9_async_response.war, wls-wsat.war và khởi động lại dịch vụ Weblogic hoặc

- Ngăn chặn quyền truy cập vào các đường dẫn URL / _async / * và / wls-wsat / * thông qua kiểm soát chính sách truy cập.