Yêu cầu DNS được mã hóa hiện có thể được thực hiện từ Firefox, dưới đây là cách thực hiện.

Trong cuộc tranh luận đang diễn ra giữa DNS-over-HTTPS và DNS-over-TLS , Mozilla đã giành được một chiến thắng lớn. Sau khi quyết định kiểm tra DNS-over-HTTPS trong một nghiên cứu Limited Shield về trình duyệt Firefox Nightly vào tháng Sáu , Mozilla hiện đang đẩy thử nghiệm đó vào kênh phát hành của nó ở Hoa Kỳ.

Chúng tôi đã đề cập đến sự khác biệt giữa DNS-over-TLS và DNS-over-HTTPS khoảng một tháng trước, nhưng hôm nay chúng tôi sẽ đề cập đến một lần nữa, chúng ta sẽ nói một chút về cách hoạt động của DNS-over-HTTPS và sau đó tôi sẽ chỉ cho bạn cách kích hoạt DNS-over-HTTPS trên Firefox để bạn có thể bắt đầu mã hóa các yêu cầu DNS của riêng mình.

Hãy cùng phân tích.

DNS-over-HTTPS là gì?

Như chúng tôi đã đề cập trong bài trước, bạn không nhận được đầy đủ lợi ích của HTTPS nếu bạn không mã hóa các DNS request của mình . Chắc chắn, không ai có thể thấy cụ thể những gì bạn đang xem trên một trang web nhất định, nhưng nhờ các DNS request mà trình duyệt của bạn đã thực hiện – request không được mã hóa – ít nhất có thể phân biệt bạn đang ở trên trang web nào.

Vì quyền riêng tư ngày càng trở nên ưu tiên, nên có thể hiểu được lý do tại sao việc mã hóa các DNS request sẽ là điều mong muốn.

Có hai cách để thực hiện điều này, DNS-over-TLS và DNS-over-HTTPS . Đây không phải là điều khoản hoán đổi cho nhau. Trong khi cả hai đều rất giống nhau, tồn tại một sự khác biệt rất lớn đã được chứng minh là khá gây tranh cãi: cổng được sử dụng .

DNS-over-HTTPS gửi các yêu cầu DNS qua cổng 443, cổng chuẩn cho các kết nối HTTPS. DNS-over-TLS có cổng riêng của nó, Cổng 853. Có những khác biệt khác, DNS-over-HTTPS sử dụng HTTPS và HTTP / 2 để kết nối trong khi các lớp DNS-over-TLS TLS qua kết nối TCP.

Các nhà hoạt động hỗ trợ DNS-over-HTTPS vì nó mang lại sự riêng tư cao hơn cho người dùng internet ở các quốc gia không có internet miễn phí. Những người khác trong ngành công nghiệp công nghệ ưu tiên thiết kế tốt nhất có thể về mối quan tâm xã hội.

Có vẻ như Mozilla đang tiến hành những bước đi đầu.

DNS-over-HTTPS hoạt động như thế nào?

Nghiên cứu của Mozilla đang sử dụng dịch vụ DNS của Cloudflare để mã hóa các yêu cầu và phản hồi cho bất kỳ truy vấn DNS nào được thực hiện. Nó tương đối đơn giản, ứng dụng, trình duyệt, hệ điều hành, thiết bị IoT hoặc router làm cho truy vấn kết nối với điểm cuối DNS trên Cloudflare qua DNS và cuộc gọi được mã hóa.

Nhưng có một số lo ngại về điều này và điều này liên quan đến Mạng phân phối nội dung mà nhiều trang web sử dụng để cải thiện hiệu suất cho người dùng ở các khu vực địa lý khác nhau.

Mạng phân phối nội dung (CDN) cung cấp phản hồi DNS được bản địa hóa tùy thuộc vào vị trí của bạn trong mạng, với mục tiêu là gửi cho bạn tới máy chủ ở gần bạn trên mạng và do đó sẽ mang lại hiệu suất tốt nhất cho bạn. Tuy nhiên, vì cách Cloudflare phân giải tên [lưu ý kỹ thuật: đó là trình phân giải tập trung mà không có mạng con khách EDNS], quá trình này hoạt động kém hơn khi bạn đang sử dụng [DNS-over-HTTPS] với Firefox.

Điều đó có nghĩa là DNS-over-HTTPS có thể thêm độ trễ cho một kết nối, điều này chắc chắn không được mong muốn. Ban đầu, SSL / TLS có thể tăng độ trễ cho các kết nối ở quy mô lớn và thực tế bạn vẫn nghe thấy nhiều người nói về nó mặc dù đây không thực sự là vấn đề trong nhiều năm. Nhưng lưu ý rằng, Mozilla đang thận trọng khi đưa tính năng này ra vì sợ bị nhiễm độc.

Đây là điều chúng tôi có thể kiểm tra. Chúng tôi sẽ nghiên cứu tổng thời gian cần để nhận phản hồi từ người giải quyết và tìm nạp trang web. Để làm được điều đó, chúng tôi đang làm việc với Akamai để giúp chúng tôi hiểu thêm về tác động hiệu suất. Người dùng Firefox đã đăng ký trong nghiên cứu sẽ tự động tìm nạp dữ liệu mỗi ngày một lần từ bốn trang web thử nghiệm được lưu trữ bởi Akamai, thu thập thông tin về thời gian tìm kiếm DNS và gửi thông tin hiệu suất đó cho các kỹ sư của Firefox để phân tích. Các trang thử nghiệm này không phải là trang mà người dùng sẽ tự động truy xuất và chỉ chứa nội dung giả.

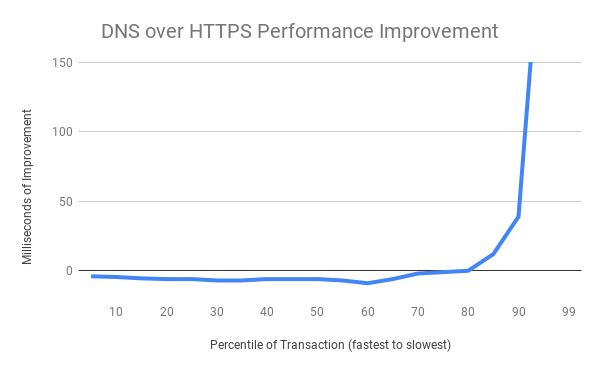

Cho đến nay, Mozilla đã hài lòng với những lợi nhuận ban đầu, gọi chúng là “rất tích cực”. Trong tháng 7 năm 2018, khoảng 25.000 người dùng đã tham gia thử nghiệm, tạo ra hơn 1.000.000.000 giao dịch qua HTTPS.

20% trao đổi DNS chậm nhất được cải thiện triệt để (cải thiện vài giây được cắt ngắn vì lý do định dạng biểu đồ ở mức cực đoan), trong khi phần lớn các trao đổi thể hiện một lượng nhỏ phí bảo hiểm khi sử dụng dịch vụ đám mây. Đây là một kết quả tốt.

Giờ đây, tính năng này hướng đến kênh phát hành Firefox, nơi Mozilla sẽ tiếp tục thử nghiệm. Một bản giới thiệu mềm sẽ bắt đầu trong tuần này và tiếp tục vào tuần tới. Bài kiểm tra sẽ tiếp tục cung cấp thông báo trong trình duyệt để thông báo cho người tham gia.

Trong khi Mozilla chỉ làm việc với Cloudflare cho đến nay, nó hy vọng sẽ mở rộng thử nghiệm của mình cho các nhà cung cấp DNS khác trong tương lai gần.

Cách bật DNS-over-HTTPS trên Mozilla Firefox

Mặc dù thử nghiệm DNS-over-HTTPS hiện bị giới hạn ở một nhóm người dùng được chọn, bạn có thể kích hoạt tính năng này bằng cách tinkering với cài đặt của mình. Đây là cách để làm điều đó.

Bước một: Nhập about: Config vào thanh địa chỉ.

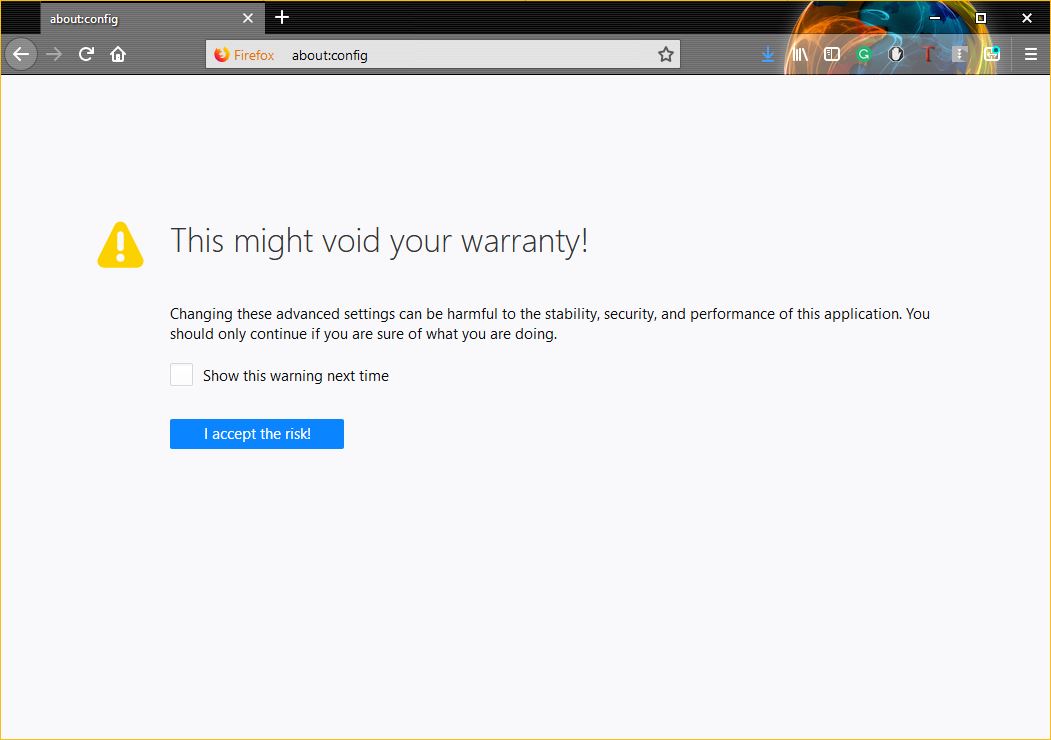

Lưu ý: Nếu đây là lần đầu tiên của bạn, bạn sẽ cần phải nhấp qua tuyên bố từ chối trách nhiệm. Đừng lo lắng, chúng tôi sẽ không phá vỡ trình duyệt của bạn hoặc làm mất hiệu lực bảo hành của bạn.

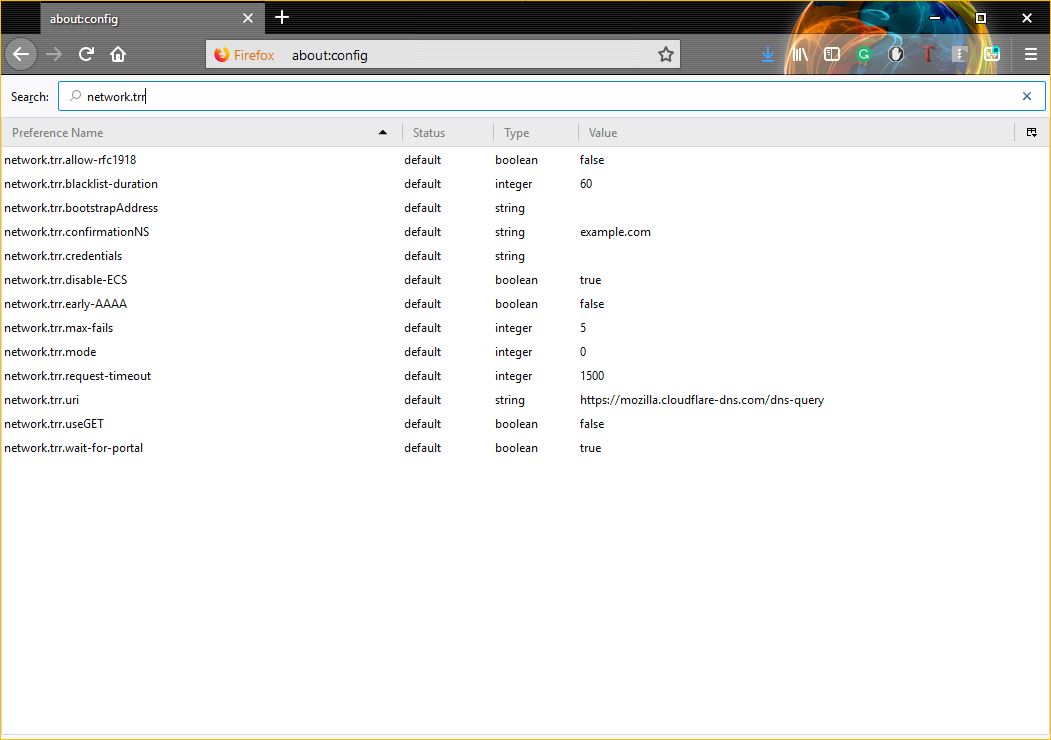

Bước hai: Bạn sẽ cần phải kéo lên Resolver Trusted Recursive của Firefox, đây là điểm cuối DNS-over-HTTPS. Để thực hiện việc này, hãy nhập network.trr vào trường tìm kiếm.

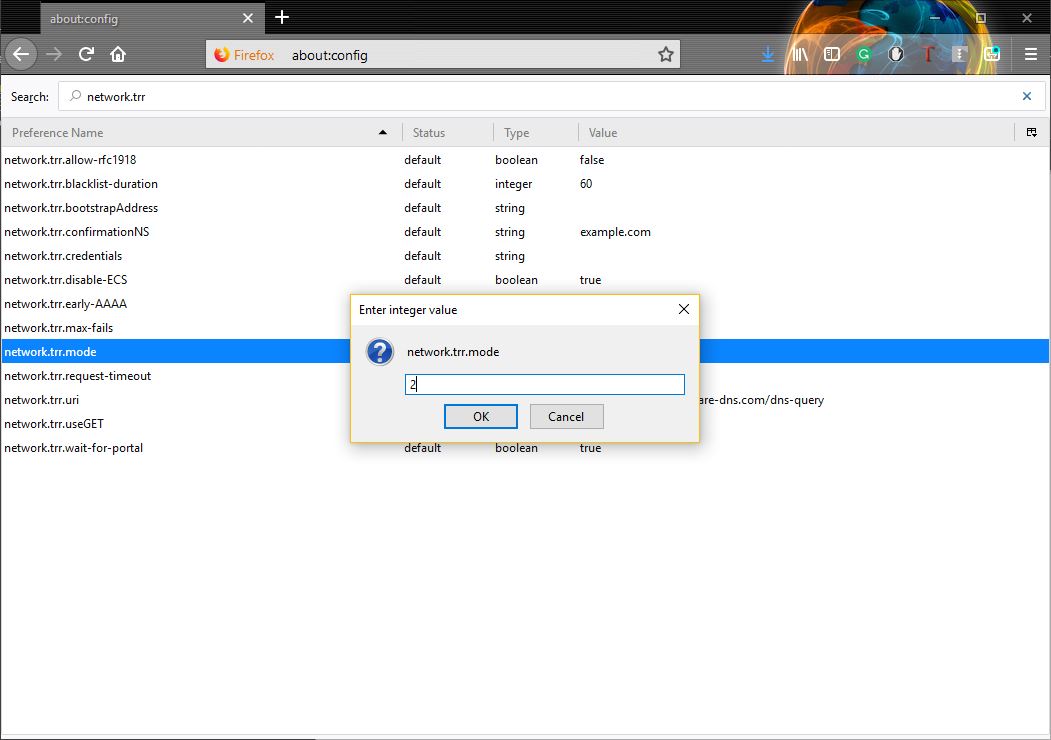

Bước 3: Kích đúp vào network.trr.mode , sau đó nhập 2 vào trường và nhấn OK .

Ok, bây giờ DNS-over-HTTPS được kích hoạt, nhưng bạn vẫn sẽ cần phải cấu hình một điều nữa: điểm cuối.

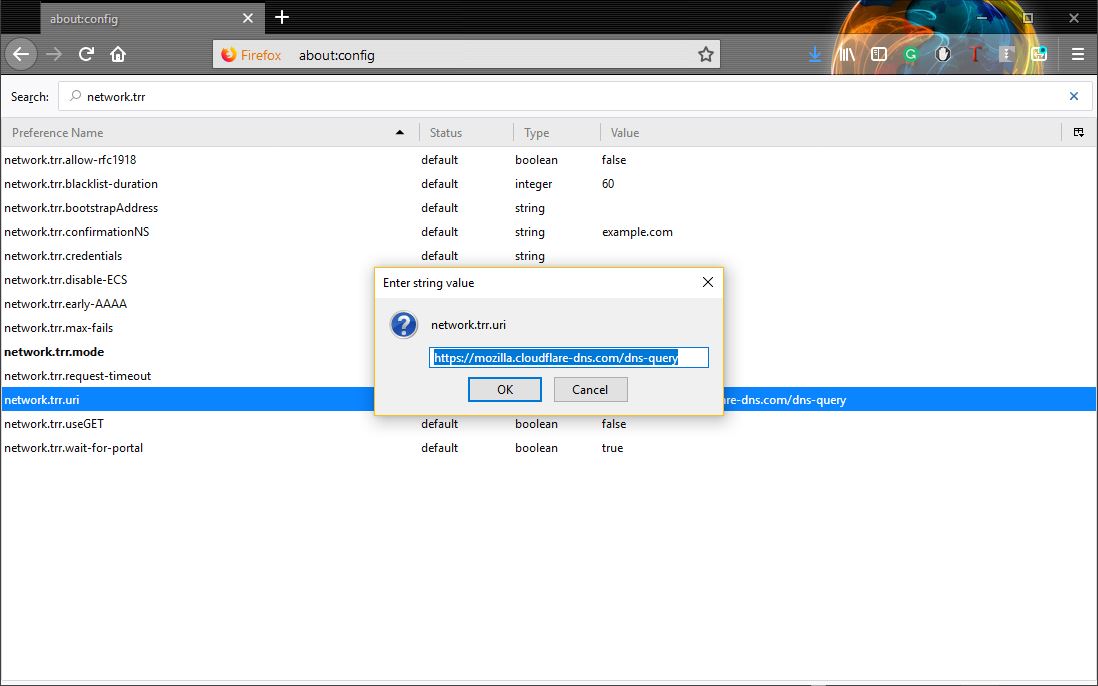

Bước 4: Trở lại trang kết quả network.trr , chọn network.trr.uri và đặt nó là: https://mozilla.cloudflare-dns.com/dns-query

Nếu bạn muốn kiểm tra và đảm bảo mọi thứ hoạt động bình thường, hãy truy cập trang Kiểm tra bảo mật duyệt web của Cloudflare và nhấp vào nút Kiểm tra trình duyệt của tôi . Bạn sẽ thấy một dấu kiểm màu xanh lục đẹp cho biết bạn đang sử dụng DNS bảo mật và TLS 1.3.

Xin chúc mừng, bạn đang tận dụng tối đa HTTPS ngay bây giờ.