Chiến dịch spam đang được sử dụng để phát tán tệp .exe độc hại, lợi dụng lỗ hổng trong WinRAR đã được vá vào tháng 1.

Một lỗ hổng WinRAR 19 tuổi quan trọng được tiết lộ vào tuần trước hiện đã được phát hiện tích cực bị khai thác trong một chiến dịch spam phát tán phần mềm độc hại.

Chiến dịch được phát hiện bởi các nhà nghiên cứu Trung tâm tình báo đe dọa 360, lợi dụng lỗ hổng WinRAR truyền qua đường dẫn , có thể cho phép các tác nhân xấu thực hiện mã độc từ xa trên máy của nạn nhân chỉ bằng cách thuyết phục họ mở tệp.

Các nhà nghiên cứu của Trung tâm tình báo đe dọa 360 hôm thứ Hai cho biết, chiến dịch này có thể là phần mềm độc hại đầu tiên được gửi qua thư để khai thác lỗ hổng WinRAR, họ nói trong một Tweet. Cửa sau được tạo bởi MSF và được WinRAR ghi vào thư mục khởi động toàn cầu nếu UAC bị tắt.

WinRAR là một tiện ích lưu trữ tệp phổ biến cho Windows, có thể tạo và cho phép xem các tài liệu lưu trữ ở Roshal Archive Compced (RAR) hoặc các định dạng tệp ZIP và giải nén nhiều định dạng tệp lưu trữ. Lỗ hổng được tiết lộ vào tuần trước đã được sửa vào tháng 1, nhưng với cơ sở dữ liệu khổng lồ 500 triệu người dùng của WinRAR, không có gì đảm bảo rằng mọi người đã cập nhật dịch vụ.

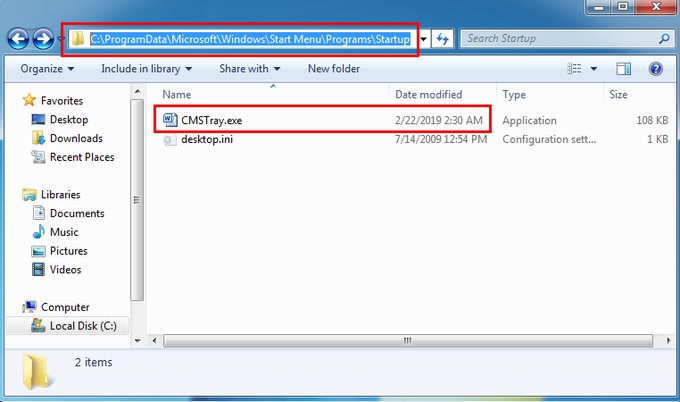

Các email malspam có một kho lưu trữ, trong đó chứa một tệp .exe độc hại có tên CMSTray.exe: Ấn CMSTray.exe được gói gọn trong kho lưu trữ độc hại thay vì được tải xuống từ xa, các nhà nghiên cứu của Wap cho biết trên Twitter.

Khi nạn nhân mở kho lưu trữ được phân phối bởi những kẻ tấn công, sử dụng công cụ nén tệp dữ liệu WinRAR, phần mềm độc hại sẽ thả CMSTray.exe vào thư mục Khởi động của họ (C: \ ProgramData \ Microsoft \ Windows \ Start Menu \ Programs \ Startup \ CMSTray.exe .).

Khi máy khởi động lại, tệp .exe độc hại sẽ lây nhiễm vào hệ thống bằng phần mềm độc hại. Có một sự cảnh báo, các nhà nghiên cứu cho biết – nạn nhân phải có Kiểm soát tài khoản người dùng (UAC) trong WinRAR bị vô hiệu hóa để nó hoạt động.

Lỗ hổng (CVE-2018-20250), khi 19 tuổi, chỉ mới được tiết lộ vào tuần trước bởi các nhà nghiên cứu của Check Point.

Các nhà nghiên cứu đặc biệt tìm thấy lỗ hổng truyền tải đường dẫn trong unacev2.dll, thư viện liên kết động của bên thứ ba trong WinRAR được sử dụng để phân tích lưu trữ tệp ACE (định dạng tệp lưu trữ nén dữ liệu). Một cuộc tấn công truyền tải đường dẫn cho phép kẻ tấn công truy cập các thư mục mà chúng không nên truy cập, như các tệp cấu hình hoặc các tệp khác chứa dữ liệu máy chủ không dành cho công chúng.

Khi xem xét kỹ hơn về unacev2.dll, các nhà nghiên cứu nhận thấy rằng đó là một dll cũ được biên soạn vào năm 2006 mà không có cơ chế bảo vệ. Cuối cùng, hóa ra chúng ta thậm chí không cần phải bỏ qua chúng, Gross nói.

Do thiếu sự bảo vệ và hỗ trợ cho unacev2.dll, các nhà nghiên cứu có thể dễ dàng đổi tên tệp ACE và cung cấp cho nó một phần mở rộng RAR trong unacev2.dll. Khi được WinRAR mở, tệp ACE giả chứa chương trình độc hại sẽ được trích xuất vào thư mục khởi động của hệ thống – vì vậy chương trình sẽ tự động bắt đầu chạy khi hệ thống khởi động.

Cuối cùng, nếu một hacker xấu sử dụng các chiến thuật lừa đảo để gửi cho nạn nhân vô tình một tệp tin được ngụy trang và nạn nhân đã mở tệp trong WinRAR, thì tệp sẽ tự động trích xuất trong thư mục khởi động của nạn nhân và phần mềm độc hại có thể nhanh chóng được cài vào hệ thống .

Người phát ngôn của WinRAR đã nói với Threatpost: Hiện Chúng tôi đã xóa hỗ trợ cho định dạng tệp ACE khỏi WinRAR trong phiên bản Beta mới 5.70.

Các nhà nghiên cứu kêu gọi người dùng WinRAR cập nhật càng sớm càng tốt lên phiên bản mới nhất của phần mềm, 5.70 beta 1 .

(Theo threatpost)