Cảnh sát quốc gia Indonesia trong một cuộc họp báo chung với Interpol và công ty an ninh mạng Group-IB hôm nay đã tuyên bố bắt giữ ba tin tặc người Indonesia theo phong cách Magecart đã xâm phạm hàng trăm trang web thương mại điện tử quốc tế và đánh cắp thông tin thẻ thanh toán của người mua hàng trực tuyến của họ.

Được mệnh danh là ‘Operation Night Fury,’ cuộc điều tra được dẫn đầu bởi Interpol’s ASEAN Cyber Capability Desk, một sáng kiến chung của các cơ quan thực thi pháp luật của các nước Đông Nam Á để chống lại tội phạm mạng.

Theo cuộc họp báo, cả ba bị cáo (23, 26 và 35 tuổi) đã bị bắt vào tháng 12 năm ngoái từ Jakarta và Yogyakarta và bị buộc tội hình sự liên quan đến trộm cắp dữ liệu, lừa đảo và truy cập trái phép.

“Hoạt động vẫn đang tiếp diễn ở năm quốc gia ASEAN khác mà tình báo cũng được chia sẻ. Vụ việc này đánh dấu hoạt động đa thẩm quyền thành công đầu tiên chống lại các nhà khai thác JavaScript-sniffers trong khu vực”, Group-IB cho biết trong một thông cáo báo chí.

Để che giấu vị trí và danh tính thực của họ, nhóm đã sử dụng VPN trong khi kết nối với máy chủ chỉ huy và kiểm soát của họ và thẻ thanh toán bị đánh cắp để mua tên miền mới.

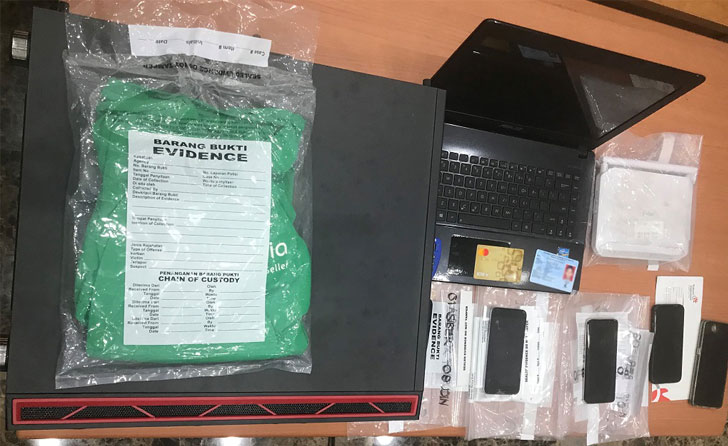

Group-IB đã giúp Interpol xác định các nghi phạm có chuyên môn pháp y kỹ thuật số và “trong quá trình hoạt động đặc biệt, Cảnh sát mạng Indonesia đã tịch thu máy tính xách tay, điện thoại di động của nhiều thương hiệu, đơn vị CPU, ID, BCA Token và thẻ ATM.”

Giống như hầu hết các cuộc tấn công Magecart phổ biến khác , phương thức hoạt động đằng sau loạt cuộc tấn công này cũng liên quan đến việc khai thác các lỗ hổng chưa từng có trong các trang web thương mại điện tử được cung cấp bởi nền tảng quản lý nội dung Magento và WordPress .

Sau đó, tin tặc đã bí mật cấy mã số thẻ tín dụng kỹ thuật số, còn được gọi là lướt web hoặc đánh hơi JS. Các trang web bị xâm nhập để chặn các đầu vào của người dùng trong thời gian thực và đánh cắp số thẻ, tên, địa chỉ và thông tin đăng nhập của họ.

Các chuyên gia an ninh mạng tại Group-IB đã theo dõi các hoạt động của nhóm Magecart này kể từ năm 2018, được xác định là nhà điều hành của gia đình sniffer JavaScript, được đặt tên là “GetBilling”.

Mặc dù cảnh sát Indonesia tuyên bố những tin tặc này đã xâm phạm 12 trang web thương mại điện tử, các chuyên gia tại công ty an ninh mạng Sanguine Security tin rằng cùng một nhóm đứng đằng sau vụ trộm thẻ tín dụng tại hơn 571 cửa hàng trực tuyến.

Sanguine Security cho biết: “Những vụ hack này có thể được quy cho là do một thông điệp kỳ lạ còn sót lại trong tất cả các mã đọc lướt”.

“‘Success gan’ dịch thành ‘Success bro’ trong tiếng Indonesia và đã có mặt trong nhiều năm trên tất cả các cơ sở hạ tầng lướt qua của họ. ‘

Nhóm IB điều tra cũng xác nhận rằng số lượng các trang web bị nhiễm GetBilling sniffer có thể sẽ cao hơn so với 200 trường hợp xác nhận ở Indonesia, Úc, Châu Âu, Hoa Kỳ, Nam Mỹ, và một số nước khác.

Bên cạnh đó, cảnh sát cũng tiết lộ Các nghi phạm đã sử dụng thẻ tín dụng bị đánh cắp để mua hàng điện tử và các mặt hàng xa xỉ khác, sau đó cũng cố bán lại một số trong số đó với giá khá thấp thông qua các trang web thương mại điện tử địa phương ở Indonesia.

Trên một kênh tin tức của Indonesia, một trong những bị cáo thậm chí đã thừa nhận đã hack các trang web thương mại điện tử và tiêm skimmer từ năm 2017.

“Vụ án này cho thấy bản chất không biên giới của tội phạm mạng – những người điều hành chương trình sniffer sống ở một quốc gia tấn công tất cả các trang web thương mại điện tử Trên toàn thế giới. Nó làm cho việc thu thập chứng cứ, nhận dạng các nghi phạm và truy tố trở nên phức tạp hơn “, Vesta Matveeva, Trưởng nhóm Điều tra Mạng APAC của Tập đoàn IB nói.

Hơn nữa, các chuyên gia cũng quan sát các cuộc tấn công mạng tương tự được liên kết với cùng một cơ sở hạ tầng trực tuyến ngay cả sau khi ba người bị bắt giữ, và do đó tin rằng có nhiều thành viên của nhóm hack Magecart này vẫn còn lớn.