Những kẻ tấn công đang ngày càng nhắm mục tiêu các giao thức kế thừa không an toàn, như IMAP, để tránh chạy vào xác thực đa yếu tố trong các chiến dịch phun mật khẩu.

Những kẻ tấn công đang cài đặt các chiến dịch phun mật khẩu đang chuyển sang Giao thức truy cập tin nhắn Internet (IMAP) cũ để tránh các trở ngại xác thực đa yếu tố – do đó dễ dàng xâm phạm các tài khoản dựa trên đám mây hơn.

Đó là theo các nhà nghiên cứu của Proofpoint, người đã phát hiện ra rằng trong nửa năm qua, 60% người thuê Microsoft Office 365 và G Suite đáng kinh ngạc đã bị nhắm mục tiêu với các cuộc tấn công phun mật khẩu dựa trên IMAP; và 25 phần trăm trong số những người được nhắm mục tiêu đã trải qua một vi phạm đầy đủ như là kết quả.

Các cuộc tấn công phun mật khẩu là khi kẻ tấn công cố gắng truy cập vào một số lượng lớn tài khoản hoặc tên người dùng với một vài mật khẩu được sử dụng phổ biến – được thấy gần đây nhất trong sự cố bảo mật Citrix từ tuần trước. Trong một báo cáo hôm thứ Năm đã phân tích hơn 100.000 thông tin đăng nhập trái phép trên hàng triệu tài khoản người dùng được theo dõi trên đám mây, rõ ràng nhiều kẻ tấn công sử dụng phương pháp này đang tận dụng IMAP – giao thức kế thừa được sử dụng để truy cập và lưu trữ thư trên máy chủ thư – và khi được kết hợp với số lượng lớn gần đây bãi bỏ thông tin xác thực, nó cho phép sự thỏa hiệp của các tài khoản trên quy mô lớn chưa từng thấy.

Theo Proofpoint, các giao thức kế thừa (như POP và IMAP) khiến các quản trị viên dịch vụ khó thực hiện các biện pháp bảo vệ xác thực như xác thực đa yếu tố, theo Proofpoint. Đổi lại, việc thiếu xác thực đa yếu tố có nghĩa là các tác nhân đe dọa khởi động các cuộc tấn công thông qua IMAP có thể tránh bị khóa tài khoản và thỏa hiệp các tài khoản không được chú ý.

Các nhà nghiên cứu cho biết, các cuộc tấn công đối với các tài khoản đám mây Office 365 và G Suite sử dụng IMAP rất khó bảo vệ bằng xác thực đa yếu tố, trong đó các tài khoản dịch vụ và hộp thư chung bị tổn thương đáng chú ý.

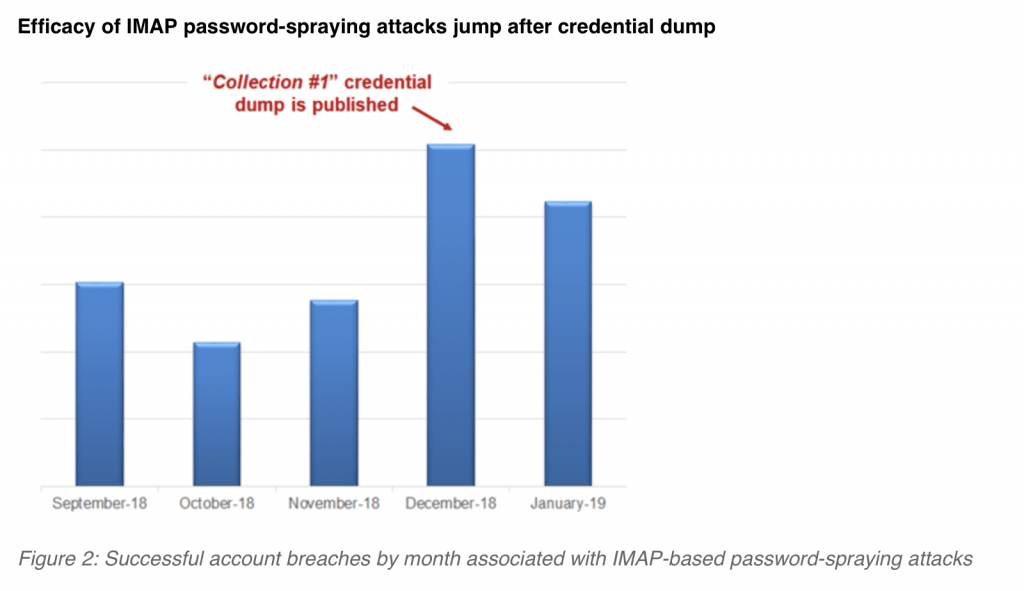

Theo báo cáo, đặc biệt là các chiến dịch phun mật khẩu dựa trên IMAP đã xuất hiện với số lượng lớn trong khoảng từ tháng 9 năm 2018 đến tháng 2 năm 2019, đặc biệt là các chiến dịch nhắm mục tiêu người dùng có giá trị cao như giám đốc điều hành và trợ lý hành chính của họ.

“ Mục tiêu, đưa tấn công thông minh brute-force một cách tiếp cận mới để truyền thống bằng mật khẩu phun, sử dụng biến thể thông thường của tên người dùng và mật khẩu tiếp xúc trong chứng chỉ lớn để xâm phạm tài khoản”, các nhà nghiên cứu cho biết trong một bài viết .

Trong khi đó, số lượng lớn các bãi chứa thông tin xuất hiện trên mạng tội phạm mạng là một yếu tố khác giúp các diễn viên đe dọa thực hiện các cuộc tấn công bằng vũ lực và phun mật khẩu.

Trên thực tế, vào tháng 12 năm 2018 khi bãi bỏ thông tin xác thực của “Collection #1” credential dump – và Collection #2-5 – đã tiết lộ hàng tỷ hồ sơ tài khoản, các nhà nghiên cứu đã tìm thấy sự gia tăng mạnh mẽ các vi phạm tài khoản thành công trong tháng đó so với các tháng trước.

Nhìn chung, báo cáo cho thấy 72% người thuê dịch vụ đám mây lớn – như tài khoản đám mây Office 365 và G Suite – đã được nhắm mục tiêu ít nhất một lần bởi các tác nhân đe dọa. Bốn mươi phần trăm người thuê nhà đã có ít nhất một tài khoản bị xâm phạm trong môi trường của họ.

Khi họ thỏa hiệp tài khoản, mục tiêu chính của kẻ tấn công thường là khởi chạy các nỗ lực lừa đảo nội bộ – đặc biệt là nếu mục tiêu ban đầu không có quyền truy cập cần thiết để di chuyển tiền hoặc dữ liệu.

Họ có thể làm như vậy bằng cách gửi email lừa đảo nội bộ từ các tài khoản bị xâm phạm của tin cậy thành công đến các hệ thống bảng lương của tập đoàn.

Các nhà nghiên cứu cho biết, việc truy cập sau khi đăng nhập vào email trên đám mây của người dùng và thông tin liên hệ giúp cải thiện khả năng của kẻ tấn công để mở rộng chỗ đứng trong một tổ chức thông qua BEC lừa đảo nội bộ và thỏa thuận email nội bộ, khó phát hiện hơn nhiều so với các nỗ lực lừa đảo bên ngoài. Kẻ tấn công cũng tấn công các tài khoản hoặc thương hiệu người dùng đáng tin cậy này để khởi động các cuộc tấn công bên ngoài hoặc sử dụng cơ sở hạ tầng như một phần của các chiến dịch tấn công rộng lớn hơn.

(Theo threatpost)