Một báo cáo FireEye mới cho thấy sự tăng đột biến gần đây trong các cuộc tấn công lừa đảo HTTPS dựa trên URL

Một nghiên cứu cho thấy 58% tất cả các trang web lừa đảo hiện đang được phục vụ qua HTTPS . Một số báo cáo đưa con số đó lên tới 90%.

Vào thứ ba, FireEye đã công bố báo cáo Xu hướng lừa đảo Q1 2019 và một trong những phát hiện chính của nó là lừa đảo HTTPS đang tiếp tục phát triển.

Năm 2018, FireEye đã báo cáo rằng các cuộc tấn công dựa trên URL đã vượt qua các cuộc tấn công dựa trên tệp đính kèm như một phương tiện phân phối. Xu hướng này tiếp tục trong Q1 2019. Các cuộc tấn công dựa trên URL khó xác định hơn vì chúng yêu cầu một phương tiện phát hiện năng động hơn.

Vì vậy, hôm nay, chúng ta sẽ nói về việc lừa đảo HTTPS dựa trên URL là gì, tốc độ gia tăng của việc lừa đảo này.

SSL miễn phí và sự gia tăng của HTTPS Phishing

Chứng chỉ SSL ý nghĩa ban đầu thực sự là Xác thực Tổ chức. Và nhiều người luôn cho rằng HTTPS đồng nghĩa với bảo mật, sẽ rất phản tác dụng nếu các website độc hại dễ dàng cài chứng chỉ lên trên trang web của họ và được ghi là bảo mật ở thanh trình duyệt.

Rõ ràng, không nên có một rào cản kinh tế đối với HTTPS. Tất cả các trang web nên được mã hóa các kết nối của họ, về cơ bản , đây là một tiêu chuẩn nhờ vào các trình duyệt. Nhược điểm của điều đó là khi một thứ gì đó có sẵn trên toàn cầu – khi không có rào cản – những kẻ xấu cũng có thể có được nó.

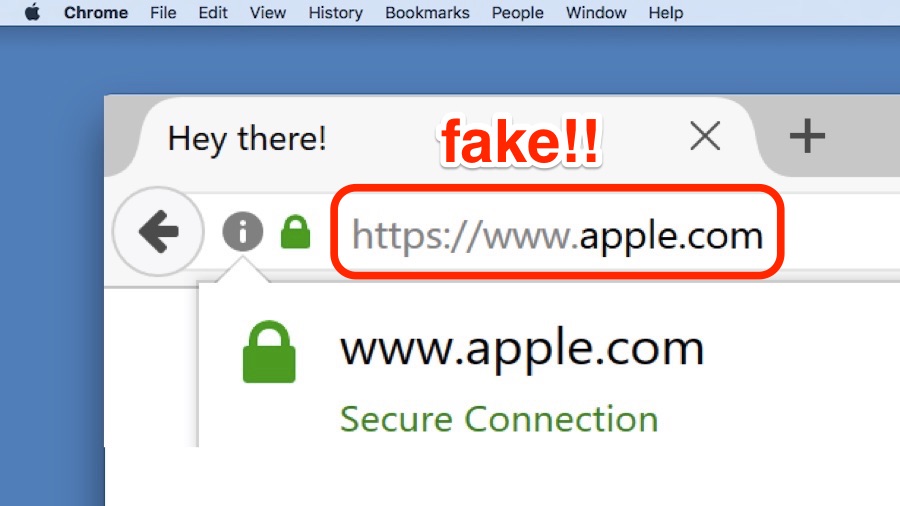

Bây giờ chúng ta đang ở một ngã tư, nơi các điểm nói chuyện cũ, về việc tìm kiếm giao thức và ổ khóa, đang bị lợi dụng bởi các trang web lừa đảo và tội phạm. Đã có rất nhiều điều có thể được thực hiện để làm cho một trang web trông thật thuyết phục, rằng đôi khi rất hưng thịnh chỉ thực sự mang nó về nhà.

Bây giờ, chúng tôi không đổ lỗi cho SSL miễn phí – chúng tôi phải từ chối trách nhiệm này mỗi lần – CA công cộng là một điều tốt. Nhưng giống như tất cả những điều tốt đẹp mọi người tìm cách tận dụng.

HTTPS lừa đảo là một trong những cách nguy hiểm nhất trong số chúng.

HTTPS dựa trên URL là gì?

Nói chung, khi chúng tôi đề cập đến lừa đảo HTTPS, chúng tôi sẽ thảo luận về trang đích hoặc trang web mà người dùng đến cuối cùng. Rất dễ bị nhầm lẫn bởi vì lừa đảo thường được coi là một thứ email, nhưng thực sự, email thường chỉ là một mồi câu. Đôi khi nó yêu cầu bạn mở một tệp đính kèm. Lần khác, nó đưa bạn đến một trang web độc hại.

Vấn đề là lừa đảo có thể được kết hợp với giáo dục. Các nghiên cứu cho thấy rằng với các mô phỏng lừa đảo chạy theo thời gian và với tần suất đủ, nhân viên có thể cho thấy sự cải thiện rõ rệt khi xác định email lừa đảo. Và một vài trong số những người thuê của các mô phỏng giáo dục đó không tin tưởng các tệp đính kèm và để tránh theo các liên kết đáng ngờ.

FireEye xác định hai biến thể khác nhau của các cuộc tấn công dựa trên URL, thực sự một biến thể là một biến thể khác – nhưng tiền đề về cơ bản là giống nhau ở mỗi loại: gửi một email không có nội dung; chỉ có một liên kết đáng tin cậy trong cơ thể.

[Nhìn chung,] FireEye đã thấy các cuộc tấn công lừa đảo tăng 17% trong Q1 2019 so với Q4 2018. Trong một cuộc tấn công điển hình, email dường như đến từ một công ty liên hệ và / hoặc công ty đáng tin cậy.

Trên thực tế, các cuộc tấn công dựa trên URL hiện là phương pháp phổ biến nhất để phân phối một trọng tải độc hại.

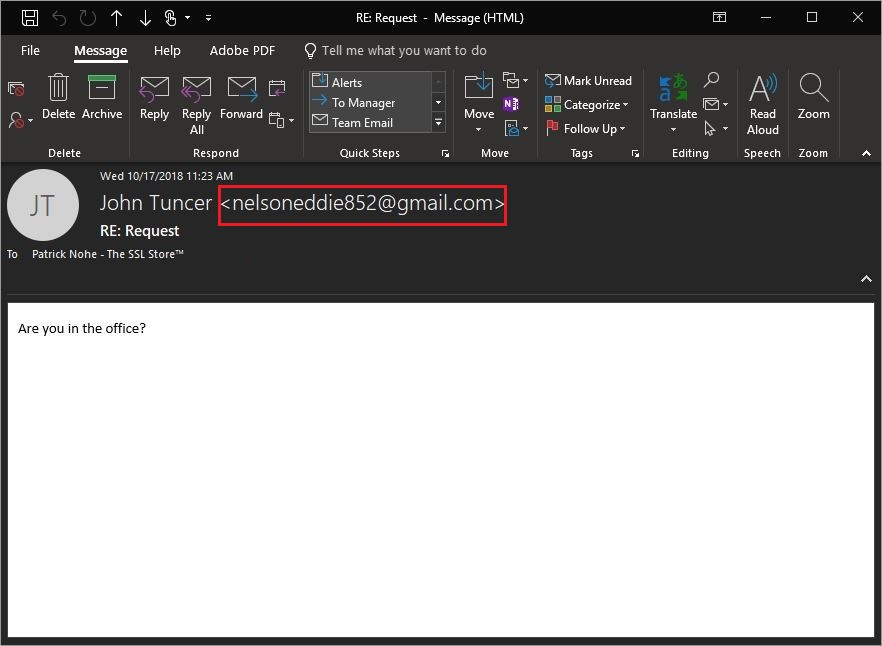

Ví dụ nhanh, với một chút kỹ thuật xã hội, bạn có thể thay đổi trường từ: Trường trong email thành một người nào đó trong công ty. Đây là một email có ý định gửi từ chủ sở hữu của chúng tôi:

Bây giờ, nếu bạn siêng năng, bạn có thể xác minh địa chỉ thực tế đến từ hoặc kiểm tra tiêu đề email, nhưng nhiều người sẽ không làm điều đó.

Vì vậy, đó là biến thể đầu tiên, email không có nội dung. Đó thực sự chỉ là một liên kết.

Điều này có thêm lợi ích là làm cho các bộ lọc thư rác khó phát hiện hơn. Việc thiếu nội dung trong email không cung cấp cho bộ lọc đủ để biết liệu nó có độc hại hay không. Và rõ ràng, chúng ta đang trở thành một mục tiêu của việc lừa đảo này.

Sau đó, có một biến thể của email không có nội dung, đó là làm cho liên kết không thể nhấp được. Bằng cách đó, nó khiến bộ lọc khó phát hiện hơn vì không có liên kết hoạt động trong email. Liên kết không hoạt động cho đến khi mục tiêu dán nó vào thanh địa chỉ trình duyệt của họ.

Có vẻ như người gửi chỉ quên nhấn return trên dòng trước khi gửi email.

Bây giờ, những email này cũng xảy ra mà không có thành phần HTTPS. Bạn KHÔNG phải có chứng chỉ SSL để làm điều đó. Nhưng, việc có thể gắn HTTPS vào đầu URL đó sẽ thêm một lớp đáng tin cậy khác và, như chúng ta đã thảo luận, đôi khi chính cái nét cọ nhỏ cuối cùng đã đẩy nó vượt ngưỡng.

Một lần nữa, cách để bảo vệ khỏi lừa đảo HTTPS đó là học hỏi.

Câu hỏi lớn hơn mà ngành công nghiệp đang vật lộn là làm thế nào để bạn đối xử với các chứng chỉ xác nhận cao hơn. Trong lịch sử, OV đã nhận được cách khắc phục như DV. Có thể đáng để tiếp tục cho phép các trang web OV sử dụng ổ khóa. Và tất nhiên cuộc tranh luận về EV không bao giờ kết thúc. Tại thời điểm này, nó thậm chí không thực sự đáng để băm lại vì mọi người dường như quá cố chấp trong niềm tin của họ về chủ đề này.