Khi thế giới nắm đang bị virus COVID-19 hoành hành thì đây lại là một sự may mắn khi tạo cơ hội cho những tin tặc, những kẻ đã lợi dụng cơ hội để nhắm vào các nạn nhân bằng các chiến dịch lừa đảo hoặc phần mềm độc hại.

Theo một báo cáo mới được công bố bởi Check Point Research, tin tặc đang khai thác COVID-19 nhằm gây hại đến người dùng, bao gồm việc đăng ký các tên miền liên quan đến coronavirus độc hại và bán phần mềm độc hại trong trang web bẩn.

“Các ưu đãi đặc biệt của các tin tặc khác nhau quảng bá ‘hàng hóa’ của chúng – thường là phần mềm độc hại hoặc công cụ khai thác độc hại – đang được bán trên mạng theo các ưu đãi đặc biệt với ‘COVID19’ hoặc ‘coronavirus’ dưới dạng mã giảm giá, nhắm vào những kẻ tấn công mạng của Wannabe,” công ty an ninh mạng nói.

Giảm giá với COVID-19: Công cụ khai thác để bán

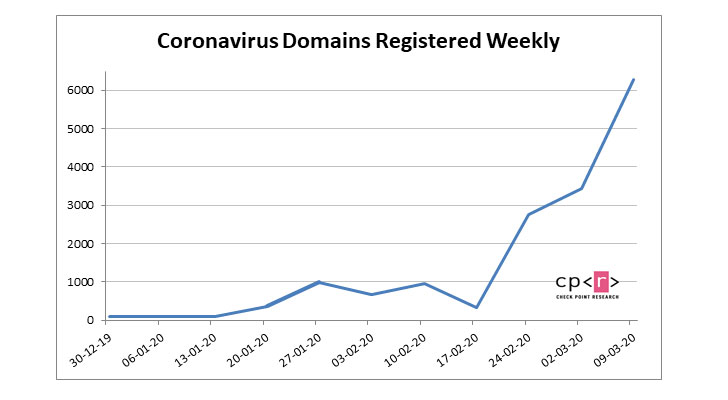

Báo cáo được đưa ra sau một sự gia tăng về số lượng các miền liên quan đến coronavirus độc hại đã được đăng ký kể từ đầu tháng 1.

“Chỉ trong ba tuần qua (kể từ cuối tháng 2 năm 2020), chúng tôi đã nhận thấy sự gia tăng lớn về số lượng tên miền đã đăng ký – số lượng tên miền trung bình mới gấp gần 10 lần so với số lượng trung bình được tìm thấy trong các tuần trước,” Các nhà nghiên cứu cho biết. “0,8 phần trăm trong số các tên miền này được phát hiện là độc hại (93 trang web) và 19 phần trăm khác được phát hiện là đáng ngờ (hơn 2.200 trang web).”

Một số công cụ có sẵn để mua với giá chiết khấu bao gồm “WinDefender bypass” và “Build to bypass email and chrome security.”

Một nhóm hack khác, đi theo biệt danh “SSHacker”, đang cung cấp dịch vụ hack vào tài khoản Facebook để được giảm giá 15% với mã khuyến mãi “COVID-19”.

Hơn nữa, một người bán có tên “True Mac” đang bán một mẫu MacBook Air 2019 với giá chỉ $ 390 như một “ưu đãi đặc biệt của corona”.

Một danh sách dài các cuộc tấn công theo chủ đề coronavirus

Sự phát triển mới nhất bổ sung vào một danh sách dài các cuộc tấn công mạng nhằm vào các bệnh viện và trung tâm kiểm tra , các chiến dịch lừa đảo phân phối phần mềm độc hại như AZORuIt , Emotet , Nanocore RAT và TrickBot thông qua các liên kết và tệp đính kèm độc hại , và thực hiện các cuộc tấn công phần mềm độc hại và ransomware nhằm mục đích thu lợi trên toàn cầu mối quan tâm sức khỏe.

- APT36, một nhóm tin tặc do nhà nước Pakistan tài trợ nhắm vào quốc phòng, đại sứ quán và chính phủ Ấn Độ, đã bị phát hiện đang thực hiện một chiến dịch lừa đảo bằng cách sử dụng mồi giả có chủ đề coronavirus, giả mạo làm cố vấn y tế để triển khai Công cụ quản trị từ xa Crimson (RAT ) vào các hệ thống mục tiêu.

- Các nhà nghiên cứu từ công ty bảo mật IssueMakersLab đã phát hiện ra một chiến dịch phần mềm độc hại do tin tặc Bắc Triều Tiên sử dụng các tài liệu boobytrapping chi tiết về phản ứng của Hàn Quốc đối với dịch COVID-19 như một sự dụ dỗ để loại bỏ phần mềm độc hại BabyShark. Tương lai được ghi nhận quan sát thấy, “ít nhất ba trường hợp trong đó tham chiếu đến COVID-19 đã được thúc đẩy bởi các chủ thể quốc gia.”

- Chiến dịch malspam có chủ đề COVID-19 nhắm vào các ngành sản xuất, công nghiệp, tài chính, vận tải, dược phẩm và mỹ phẩm thông qua các tài liệu Microsoft Word khai thác lỗi Microsoft Office hai năm rưỡi trong Trình soạn thảo phương trình để cài đặt phần mềm độc hại AZORult. Kẻ đánh cắp thông tin AZORult cũng đã được phân phối bằng cách sử dụng phiên bản lừa đảo của Bản đồ Johns Hopkins Coronavirus dưới dạng thực thi độc hại.

- Một ứng dụng Android theo dõi coronavirus giả theo thời gian thực, được gọi là ” COVID19 Tracker “, đã bị phát hiện lạm dụng quyền của người dùng để thay đổi mật khẩu màn hình khóa điện thoại và cài đặt ransomware CovidLock để đổi lấy khoản tiền chuộc bitcoin 100 đô la.

- Một cuộc tấn công lừa đảo khác, được phát hiện bởi Bảo mật bất thường , nhắm mục tiêu vào các sinh viên và nhân viên trường đại học với các email không có thật trong nỗ lực đánh cắp thông tin đăng nhập Office 365 của họ bằng cách chuyển hướng các nạn nhân không nghi ngờ sang trang đăng nhập Office 365 giả.

- Nhận xét các cuộc tấn công spam vào các trang web có chứa các liên kết đến một trang web thông tin coronavirus dường như vô hại nhưng đã chuyển hướng người dùng đến các doanh nghiệp bán thuốc đáng ngờ.

- Ngoài các email spam chứa phần mềm độc hại, các nhà nghiên cứu của F-Secure đã quan sát một chiến dịch spam mới nhằm tận dụng sự thiếu hụt mặt nạ phổ biến để lừa người nhận trả tiền cho mặt nạ, chỉ để gửi cho họ không có gì.

Giữ an toàn trong thời gian của COVID-19

Rõ ràng là các cuộc tấn công này khai thác nỗi sợ coronavirus và sự thèm khát thông tin về sự bùng phát của mọi người. Do ảnh hưởng đến an ninh của các doanh nghiệp và cá nhân, điều cần thiết là tránh trở thành nạn nhân của các trò lừa đảo trực tuyến và thực hành vệ sinh kỹ thuật số tốt:

- Các doanh nghiệp nên đảm bảo rằng các công nghệ truy cập từ xa an toàn được đặt đúng chỗ và được định cấu hình chính xác, bao gồm cả việc sử dụng xác thực đa yếu tố, để nhân viên có thể tiến hành kinh doanh một cách an toàn tại nhà.

- Các cá nhân nên tránh sử dụng các thiết bị cá nhân trái phép cho công việc và đảm bảo ” các thiết bị cá nhân sẽ cần có mức bảo mật tương đương với thiết bị thuộc sở hữu của công ty và bạn cũng cần xem xét ý nghĩa bảo mật của các thiết bị thuộc sở hữu của nhân viên kết nối với một mạng lưới kinh doanh. “

- Coi chừng email và tập tin nhận được từ những người gửi không xác định . Quan trọng nhất, hãy kiểm tra tính xác thực của địa chỉ email của người gửi, không mở các tệp đính kèm không xác định hoặc nhấp vào các liên kết đáng ngờ và tránh các email yêu cầu họ chia sẻ dữ liệu nhạy cảm như mật khẩu tài khoản hoặc thông tin ngân hàng.

- Sử dụng các nguồn đáng tin cậy, chẳng hạn như các trang web chính phủ hợp pháp – để cập nhật thông tin dựa trên thực tế về COVID-19.