Các nhà nghiên cứu nói rằng clickjacking là một mối đe dọa đang phát triển, với các chiến thuật mới bắt đầu xuất hiện.

Clickjacking, nơi các liên kết trên một trang web chuyển hướng người dùng đến spam, quảng cáo hoặc phần mềm độc hại, đã xuất hiện trong nhiều thập kỷ. Tuy nhiên, các chiến thuật mới thách thức những nỗ lực giảm thiểu tốt nhất của các trình duyệt đã dẫn đến việc nó ảnh hưởng đến hàng triệu người dùng internet đang duyệt các trang web hàng đầu của web, các nhà nghiên cứu tìm thấy trong một nghiên cứu mới.

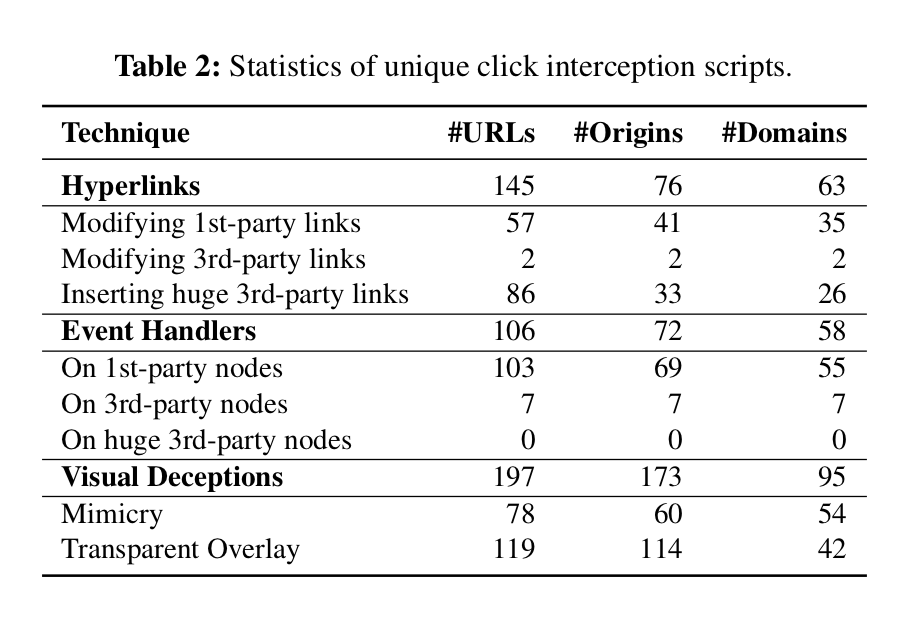

Khi thu thập dữ liệu từ 250.000 trang web hàng đầu của Alexa, các nhà nghiên cứu đã phát hiện ra 437 tập lệnh của bên thứ ba chặn các nhấp chuột của người dùng trên 613 trang web – tổng cộng nhận được khoảng 43 triệu lượt truy cập hàng ngày. Và tồi tệ hơn các liên kết chặn nhấp chuột đang sử dụng các kỹ thuật mới – chẳng hạn như làm cho các liên kết lớn hơn – điều đó làm cho chúng khó tránh hơn.

Các nhà nghiên cứu của chúng tôi tiết lộ thêm rằng nhiều tập lệnh của bên thứ ba chặn các lần nhấp của người dùng để kiếm tiền thông qua việc thực hiện hành vi gian lận nhấp vào quảng cáo. Ngoài ra, chúng tôi đã chứng minh rằng việc chặn nhấp chuột có thể dẫn người dùng nạn nhân đến nội dung độc hại. Nghiên cứu của chúng tôi làm sáng tỏ mối đe dọa từ phía khách hàng mới nổi và nhấn mạnh sự cần thiết phải hạn chế đặc quyền của mã JavaScript của bên thứ ba.ma

Các nhà nghiên cứu, cộng tác từ Đại học Hồng Kông Trung Quốc, Microsoft Research, Đại học Quốc gia Seoul và Đại học Bang Pennsylvania, đã công bố phát hiện của họ trong một bài báo “All Your Clicks Belong to Me: Investigating Click Interception on the Web,” .

Chiến thuật đánh chặn nhấp chuột mới nổi

Việc thực hành nhấp chuột (còn gọi là chặn nhấp chuột) – và các cuộc thảo luận về cách ngăn chặn nó – đã diễn ra trong nhiều năm.

Các trang web bị ảnh hưởng bởi nhấp chuột có tập lệnh của bên thứ ba được chèn vào chúng. Các tập lệnh này trông giống như một liên kết trông vô tội (như nút Facebook) – nhưng bí mật có mã cho một ứng dụng khác được nhúng trong thẻ iframe hoặc thành phần khác. Vì vậy, khi một nạn nhân nhấp vào liên kết, họ đã bị tấn công trên mạng (do đó tên này bị nhấp) và được đưa đến một trang độc hại hoặc spam.

Sau khi phát triển khung phân tích dựa trên trình duyệt Chromium mà họ đặt tên là Quan sát viên, các nhà nghiên cứu đã có thể thu thập và phân tích các hành vi liên quan đến nhấp chuột cho 250.000 trang web hàng đầu của Alexa.

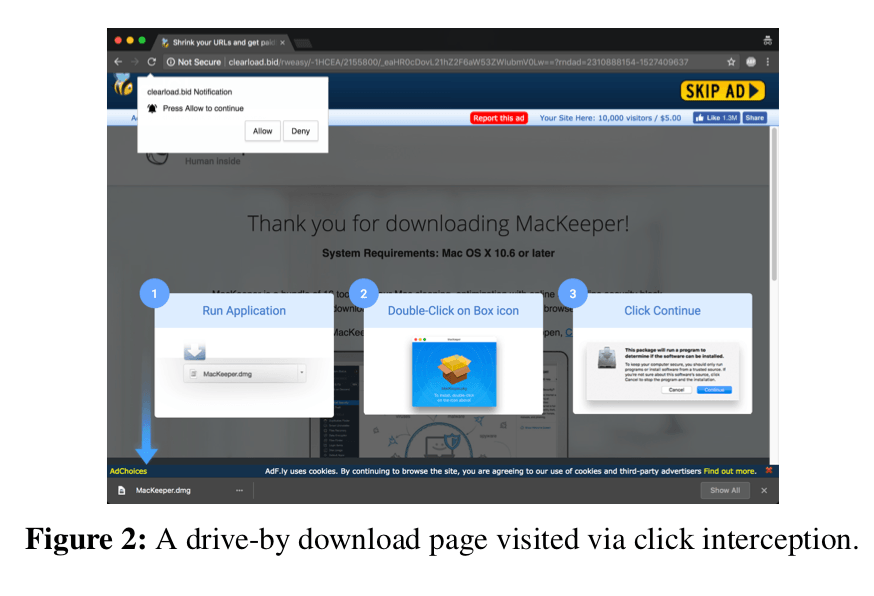

Việc nhấp chuột được quan sát đã được sử dụng để đưa nạn nhân đến các trang độc hại, chẳng hạn như phần mềm chống vi-rút giả mạo (AV) và các trang tải xuống theo ổ đĩa; nhưng các nhà nghiên cứu nói rằng nó cũng đang được sử dụng để kiếm tiền, chẳng hạn như gian lận quảng cáo hoặc spam để lừa đảo.

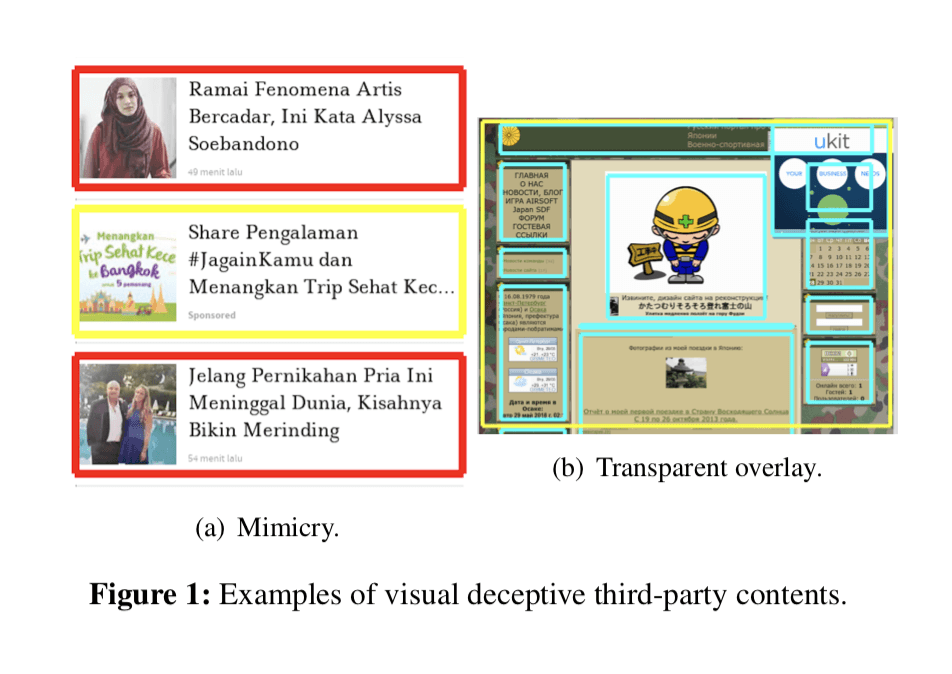

Ngoài việc chiếm quyền điều khiển liên kết cổ điển như được mô tả ở trên, các tác nhân xấu giờ đây cũng đã chuyển sang lừa dối trực quan để chặn các nhấp chuột của người dùng, bao gồm các liên kết đóng giả làm biểu ngữ trang web hoặc nút tải xuống.

Ngoài ra, các tác nhân xấu hiện đang dựa vào các thủ thuật mới để thu hút người dùng nhấp vào tập lệnh của họ tốt hơn. Chẳng hạn, các nhà nghiên cứu đã phát hiện 86 tập lệnh của bên thứ ba sử dụng các siêu liên kết khổng lồ sẽ xuất hiện trên trang và đưa người dùng đến một trang web trò chơi đánh bạc trực tuyến khi nhấp vào. Các phông chữ lớn hơn làm cho các siêu liên kết xuất hiện và cho chúng cơ hội được nhấp vào cao hơn, các nhà nghiên cứu nói.

Các tập lệnh của bên thứ ba khác sẽ chọn lọc chặn các nhấp chuột của người dùng để tránh bị phát hiện, về cơ bản giới hạn tốc độ họ chặn các nhấp chuột.

Các nhà nghiên cứu cho biết, các tập lệnh của bên thứ ba có thể đánh lừa người dùng bằng các thủ thuật khác nhau, hiệu quả có thể thay đổi đáng kể tùy thuộc vào cách triển khai của họ và nền tảng kỹ thuật của người dùng cuối.

Thông đồng trang web

Trong một phương pháp mới, các nhà nghiên cứu phát hiện ra rằng những kẻ tấn công cũng đang sử dụng clickjacking để đưa nạn nhân đến một quảng cáo để chế tạo các nhấp chuột quảng cáo thực tế – để nhận tiền hoa hồng khi người dùng nhấp vào quảng cáo.

Các nhà nghiên cứu cho biết, thay vì dựa vào các bot nhấp chuột, những kẻ tấn công gần đây đã bắt đầu chặn và chuyển hướng các nhấp chuột hoặc truy cập trang từ người dùng thực để chế tạo các nhấp chuột quảng cáo thực tế.

Điều thú vị là, trong khi nhiều tập lệnh của bên thứ ba đã sửa đổi các siêu liên kết của bên thứ nhất để chặn các nhấp chuột của người dùng, các nhà nghiên cứu cũng phát hiện ra rằng một số trang web thông đồng với các tập lệnh của bên thứ ba để đánh cắp các nhấp chuột của người dùng để kiếm tiền.

Nghiên cứu cho thấy rằng hơn 36 phần trăm trong số 3.251 URL chặn chặn nhấp chuột duy nhất có liên quan đến quảng cáo trực tuyến.

Các nhấp chuột cũng rất quan trọng trong một ứng dụng phổ biến Quảng cáo hiển thị trực tuyến, cung cấp năng lượng cho hàng tỷ trang web trên internet. Các trang web của nhà xuất bản kiếm được hoa hồng khi người dùng nhấp vào quảng cáo mà họ nhúng từ mạng quảng cáo trực tuyến (viết tắt là mạng quảng cáo).

Giảm nhẹ?

Trong nhiều năm, các trình duyệt trực tuyến đã làm việc để giảm các vấn đề đánh chặn nhấp chuột – nhưng rõ ràng chúng không đủ, các nhà nghiên cứu cho biết.

Chẳng hạn, tuần trước Facebook đã thông báo rằng họ đang đệ đơn kiện hai nhà phát triển ứng dụng đã sử dụng các kỹ thuật tiêm nhấp để lạm dụng nền tảng quảng cáo của mình. Vụ kiện này là một trong những vụ kiện đầu tiên chống lại hành vi này, Facebook cho biết. Các trình duyệt khác, chẳng hạn như Chrome, đã đóng gói giảm nhẹ để chuyển hướng tự động kể từ năm 2017. Ngoài ra, các hệ thống như EvilSeed hoặc Revolver đã được phát triển để phát hiện các trang web độc hại bằng cách sử dụng nội dung hoặc mã tương tự.

Tuy nhiên, một vài trong số các chiến thuật giảm thiểu này không giải quyết các thủ thuật và kỹ thuật nhấp chuột mới hơn. Chẳng hạn, Chrome Chrome vẫn không thể phát hiện và ngăn chặn các cách có thể khác để chặn các nhấp chuột của người dùng, bao gồm nhưng không giới hạn ở các liên kết được sửa đổi bởi tập lệnh của bên thứ ba, nội dung của bên thứ ba được ngụy trang dưới dạng nội dung của bên thứ nhất và lớp phủ trong suốt, các nhà nghiên cứu cho biết.

Về phần mình, các nhà nghiên cứu khuyên rằng các trang web có thể đặt tín hiệu cảnh báo của người dùng trong thanh trạng thái khi người dùng di chuột qua họ, cho thấy liên kết có chứa tập lệnh của bên thứ ba. Ngoài ra, các trình duyệt có thể thực thi các chính sách toàn vẹn cho các siêu liên kết chỉ định rằng các bên thứ ba không thể sửa đổi tập lệnh của bên thứ nhất.

Ví dụ, một chính sách toàn vẹn có thể chỉ định rằng tất cả các siêu liên kết của bên thứ nhất sẽ không thể sửa đổi bằng mã JavaScript của bên thứ ba. Người ta có thể xác định thêm rằng các tập lệnh của bên thứ ba không được phép kiểm soát điều hướng khung, mặc dù việc nghe người dùng nhấp vẫn được cho phép. Việc thực thi tất cả các chính sách như vậy sẽ ngăn chặn hiệu quả việc chặn nhấp chuột của các siêu liên kết và xử lý sự kiện, họ nói.

Các nhà nghiên cứu cho biết họ có kế hoạch phát triển và đánh giá một cơ chế bảo vệ toàn vẹn như vậy trong công việc tương lai.