Các nhà nghiên cứu chỉ ra cách các ứng dụng web lừa đảo có thể sử dụng các extensions trình duyệt để tấn công cho phép đối thủ truy cập vào dữ liệu người dùng cá nhân.

Các nhà nghiên cứu đã thêm một lý do khác để nghi ngờ về các phần mở rộng trình duyệt web. Theo một báo cáo học thuật được công bố gần đây, nhiều phần mở rộng trình duyệt Chrome, Firefox và Opera có thể bị xâm phạm bởi một kẻ thù có thể đánh cắp dữ liệu trình duyệt nhạy cảm và tạo các tệp tùy ý trên các hệ thống được nhắm mục tiêu.

“Chúng tôi xác định được một số lượng tốt của phần mở rộng có thể bị khai thác bởi các ứng dụng web để được hưởng lợi từ khả năng đặc quyền của họ”, nhà nghiên cứu Đại học Côte d’Azur Dolière Francis Somé đã viết trong một báo cáo khoa học mang tên Trao quyền cho các ứng dụng web với trình duyệt Extensions (PDF).

Ứng dụng web là chương trình máy tính của máy chủ-máy khách mà thiết bị máy tính chạy trong trình duyệt web – chẳng hạn như biểu mẫu trực tuyến hoặc trình xử lý văn bản dựa trên trình duyệt. Điều đó tách biệt với tiện ích mở rộng trình duyệt – một tiện ích bổ sung phần mềm nhỏ để tùy chỉnh trình duyệt web với nội dung như trình chặn quảng cáo hoặc công cụ cắt web.

[Các tiện ích mở rộng trình duyệt] có quyền truy cập vào thông tin người dùng nhạy cảm, bao gồm lịch sử duyệt web, dấu trang, thông tin đăng nhập (cookie) và danh sách các tiện ích mở rộng đã cài đặt. Họ có quyền truy cập vào một bộ lưu trữ vĩnh viễn trong đó họ có thể lưu trữ dữ liệu miễn là chúng được cài đặt trong trình duyệt của người dùng. Họ có thể kích hoạt tải xuống các tệp tùy ý và lưu chúng trên thiết bị của người dùng.

Quyền truy cập đó là duy nhất cho các ứng dụng web, thuộc đối tượng được gọi là Chính sách nguồn gốc tương tự (SOP) ngăn ứng dụng đọc và ghi dữ liệu người dùng giữa các tên miền. Tuy nhiên, nghiên cứu cho thấy làm thế nào một ứng dụng web được chế tạo đặc biệt có thể vượt qua sự bảo vệ của SOP bằng cách khai thác các phần mở rộng trình duyệt đặc quyền.

Theo kết quả nghiên cứu, các kết quả của chúng tôi chứng minh rằng các giao tiếp giữa các phần mở rộng trình duyệt và ứng dụng web gây ra các mối đe dọa bảo mật và quyền riêng tư nghiêm trọng cho các trình duyệt, ứng dụng web và quan trọng hơn là người dùng

Cuộc tấn công, theo các nhà nghiên cứu, sẽ theo ví dụ này:

Một kẻ tấn công [sử dụng] một tập lệnh hiện diện trong một ứng dụng web hiện đang chạy trong trình duyệt người dùng. Kịch bản hoặc thuộc về ứng dụng web hoặc của bên thứ ba. Mục tiêu của kẻ tấn công là tương tác với các tiện ích mở rộng đã cài đặt, để truy cập thông tin nhạy cảm của người dùng. Nó dựa vào các tiện ích mở rộng có khả năng đặc quyền có thể được khai thác thông qua trao đổi tin nhắn với các tập lệnh trong ứng dụng web, các nhà nghiên cứu đã viết.

Họ sẽ thêm vào, mặc dù các tập lệnh nội dung, trang nền và ứng dụng web chạy trong các bối cảnh thực thi riêng biệt, họ có thể thiết lập các kênh liên lạc để trao đổi tin nhắn với một API. API khác [được sử dụng] để gửi và nhận tin nhắn giữa các tập lệnh nội dung , trang nền và ứng dụng web.

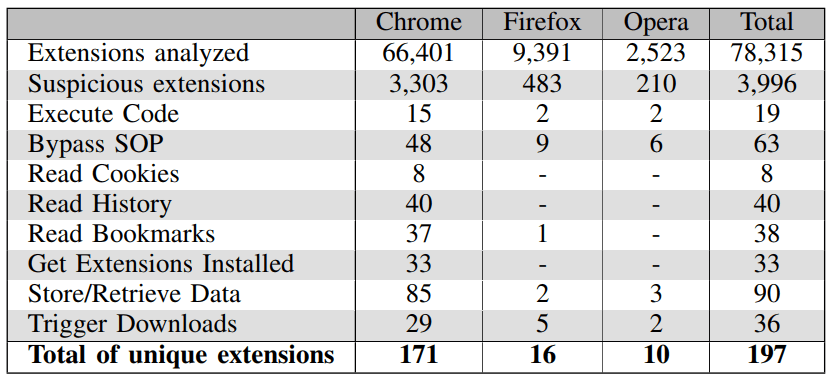

Somé tập trung vào một lớp tiện ích mở rộng web cụ thể có tên là API WebExtensions, một hệ thống tiện ích mở rộng trình duyệt chéo tương thích với các trình duyệt chính bao gồm Chrome, Firefox, Opera và Microsoft Edge. Sau khi phân tích 78.315 tiện ích mở rộng đã sử dụng API WebExtension cụ thể, họ đã tìm thấy 3.996 tiên ích đáng ngờ. (xem biểu đồ bên dưới)

Mặc dù có vẻ đồ sộ, Somé lưu ý rằng nghiên cứu đã tìm thấy một số lượng nhỏ các phần mở rộng dễ bị tổn thương nói chung, và mối quan tâm đó cần được đo lường. Tuy nhiên, các nhà cung cấp trình duyệt của Nether cần xem xét các phần mở rộng một cách chặt chẽ hơn, đặc biệt là xem xét việc sử dụng các giao diện chuyển tin nhắn trong các phần mở rộng.