Người dùng của công cụ nén tệp phổ biến được khuyến khích cập nhật ngay lập tức sau khi lỗ hổng thực thi mã nghiêm trọng được tìm thấy trong WinRAR.

Công cụ nén dữ liệu Windows phổ biến WinRAR đã vá một lỗ hổng bảo mật nghiêm trọng 19 năm được phát hiện trên nền tảng của nó, có khả năng ảnh hưởng đến 500 triệu người dùng.

Lỗ hổng truyền tải đường dẫn, mà WinRAR đã sửa vào tháng 1, có thể cho phép các tác nhân xấu thực thi mã độc từ xa trên máy của nạn nhân – chỉ đơn giản bằng cách thuyết phục họ mở tệp, các nhà nghiên cứu của Check Point Software (POC) cho biết hôm thứ Tư .

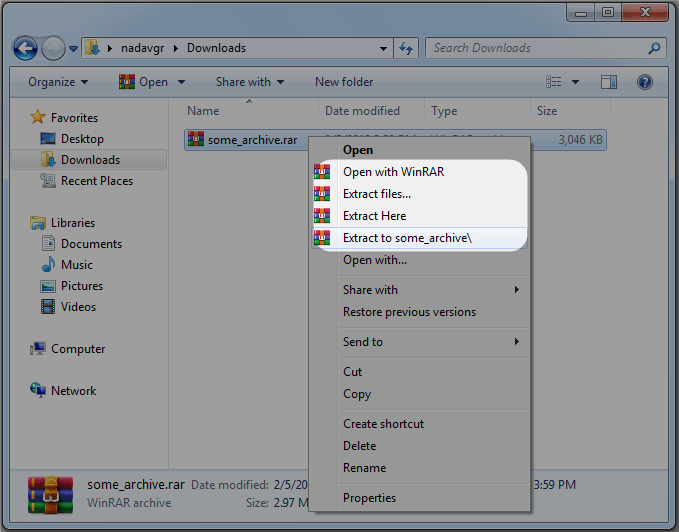

Chúng tôi đã tìm thấy một lỗi logic bằng cách sử dụng trình giả mạo WinAFL và khai thác nó trong WinRAR để giành toàn quyền kiểm soát máy tính của nạn nhân, theo ông Nadav Grossman với Check Point trong phân tích. Phần mềm khai thác hoạt động chỉ bằng cách trích xuất một kho lưu trữ và khiến hơn 500 triệu người dùng gặp rủi ro. Lỗ hổng này đã tồn tại hơn 19 năm (!) Và buộc WinRAR phải bỏ hoàn toàn hỗ trợ cho định dạng dễ bị tấn công.

WinRAR là một tiện ích lưu trữ tệp phổ biến cho Windows, có thể tạo và cho phép xem các tài liệu lưu trữ ở Roshal Archive Compced (RAR) hoặc các định dạng tệp ZIP và giải nén nhiều định dạng tệp lưu trữ.

Các nhà nghiên cứu đặc biệt tìm thấy lỗ hổng truyền tải đường dẫn trong unacev2.dll, thư viện liên kết động của bên thứ ba trong WinRAR được sử dụng để phân tích lưu trữ tệp ACE (định dạng tệp lưu trữ nén dữ liệu).

Một cuộc tấn công truyền tải đường dẫn cho phép kẻ tấn công truy cập các thư mục mà chúng không nên truy cập, như các tệp cấu hình hoặc các tệp khác chứa dữ liệu máy chủ không dành cho người ngoài.

Do thiếu sự bảo vệ và hỗ trợ cho unacev2.dll, các nhà nghiên cứu có thể dễ dàng đổi tên tệp ACE và cung cấp cho nó một phần mở rộng RAR trong unacev2.dll. Khi được WinRAR mở, tệp ACE giả chứa chương trình độc hại sẽ được trích xuất vào thư mục khởi động của hệ thống – vì vậy chương trình sẽ tự động bắt đầu chạy khi hệ thống khởi động.Khi xem xét kỹ hơn về unacev2.dll, các nhà nghiên cứu nhận thấy rằng đó là một dll cũ được biên soạn vào năm 2006 mà không có cơ chế bảo vệ. Cuối cùng, hóa ra chúng ta thậm chí không cần phải bỏ qua chúng, Gross nói.

Cuối cùng, nếu một diễn viên xấu sử dụng các chiến thuật lừa đảo để gửi cho nạn nhân vô tình một tệp tin được ngụy trang và nạn nhân đã mở tệp trong WinRAR, thì tệp sẽ tự động trích xuất trong thư mục khởi động của nạn nhân và phần mềm độc hại có thể nhanh chóng được cài vào hệ thống .

PoC sử dụng một chuỗi các lỗ hổng (CVE-2018-20250, CVE-2018-20251, CVE-2018-20252, CVE-2018-20253).

Sau khi các nhà nghiên cứu thông báo cho WinRAR về vấn đề này, lỗ hổng đã được vá trong phiên bản mới của phần mềm vào ngày 28 tháng 1, 5.70 beta 1 .

Người phát ngôn của WinRAR đã nói: Hiện Chúng tôi đã xóa hỗ trợ cho định dạng tệp ACE khỏi WinRAR trong phiên bản Beta mới 5.70.

Trên một bản cập nhật trên trang web của mình, WinRAR cho biết : Hồi WinRAR đã sử dụng thư viện bên thứ ba này để giải nén tài liệu lưu trữ của ACE. unacev2.dll đã không được cập nhật từ năm 2005 và chúng tôi không có quyền truy cập vào mã nguồn của nó. Vì vậy, chúng tôi đã quyết định bỏ hỗ trợ định dạng lưu trữ ACE để bảo vệ an ninh của người dùng WinRAR.

Lỗ hổng nén tệp đã thu hút sự quan tâm của các nhà cung cấp khai thác như Zerodium, người hồi đầu năm ngoái đã cung cấp 10.000 đô la cho các lỗ hổng zero-day trong WinRAR và các nền tảng nén khác.